L’ultimo report di Kaspersky rivela che il 24% delle aziende con un numero di dipendenti compreso tra 50 e 999 è pronto a utilizzare software pirata per ridurre le spese IT in azienda. Ma questa procedura può compromettere seriamente la sicurezza informatica aziendale, poiché gli avversari distribuiscono attivamente file dannosi sotto le sembianze dei software più utilizzati.

Infatti, secondo Kaspersky Security Network, in soli otto mesi[1] 9.685 utenti si sono imbattuti in malware e software indesiderati, nascosti dietro le sembianze dei prodotti software più utilizzati dalle piccole e medie imprese. In generale, 4.525 file malevoli o potenzialmente indesiderati sono stati diffusi tramite software per PMI distribuiti non ufficialmente (compresi quelli piratati).

Lo studio di Kaspersky ha come obiettivo quello di scoprire quali sono le tattiche di gestione delle criticità che i responsabili aziendali ritengono più efficaci e come alcune operazioni possano compromettere seriamente la sicurezza informatica di un’azienda. Soluzioni efficaci come la ricerca di fornitori a basso costo e l’adozione di alternative gratuite al software usato abitualmente sono le più apprezzate dagli intervistati, rispettivamente con il 41% e il 32%, ma il 15% dei responsabili aziendali intervistati sostituirebbe il proprio software con una versione pirata per ridurre i costi.

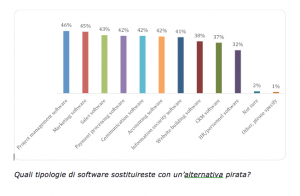

Per quanto riguarda le tipologie di programmi che gli intervistati ritengono di poter sostituire con copie piratate, la maggior parte ha scelto software di project management, marketing e vendite – il 41% è persino d’accordo nell’utilizzare un software di cybersecurity piratato.

Per quanto riguarda le tipologie di programmi che gli intervistati ritengono di poter sostituire con copie piratate, la maggior parte ha scelto software di project management, marketing e vendite – il 41% è persino d’accordo nell’utilizzare un software di cybersecurity piratato.

Come commentato da Cesare D’Angelo, General Manager Italia di Kaspersky: «La mancanza di risorse è una situazione comune per le piccole e medie imprese, ma l’uso di un software pirata o violato dovrebbe essere assolutamente evitato se un’azienda si preoccupa della sua sicurezza, della sua reputazione e delle sue entrate. Le copie pirata solitamente contengono Trojan e miners e mancano le correzioni o le patch rilasciate dagli sviluppatori per risolvere le vulnerabilità che potrebbero essere sfruttate dai criminali informatici. Le alternative ufficiali gratuite sono opzioni migliori per chi ha bisogno di risparmiare sull’IT».

Per evitare la perdita di dati e di denaro causata dall’installazione di software pirata infetti, Kaspersky consiglia di:

- Assicurarsi che i dipendenti utilizzino account standard senza diritti di amministratore. In questo modo si eviterà che venga installato accidentalmente un Trojan scambiato per un software legittimo.

- È possibile utilizzare soluzioni di sicurezza gratuite. Di solito hanno meno funzioni dei prodotti a pagamento, ma possono comunque essere molto utili. È importante scegliere una soluzione basata sui risultati di test indipendenti e scaricarla direttamente dal sito dello sviluppatore.

- Per evitare un eccessivo consumo energetico, è importante monitorare costantemente l’efficienza dei dispositivi. Se il dispositivo rallenta, si surriscalda e fa molto rumore anche quando non viene usato, qualcuno potrebbe aver installato un miner sul dispositivo che sta sovraccaricando il processore e la scheda video. È bene usare una soluzione di sicurezza che rilevi non solo i programmi dannosi, ma anche le installazioni potenzialmente indesiderate.

- Aggiornare sistema operativo, software di sicurezza, browser e tutti i programmi con cui si lavora non appena è disponibile un nuovo aggiornamento.

- Eseguire regolarmente backup dei file importanti in cloud e su un hardware alternativo. Questo permetterà di avere una copia anche nel caso in cui i dati vengano criptati da un ransomware. Una soluzione di sicurezza con funzionalità di remediation permetterà di annullare le azioni eseguite dal malware nel sistema operativo, garantendo una protezione contro i cryptolocker.

Ulteriori consigli su come proteggere l’azienda con un budget contenuto sono disponibili nel Kaspersky Low Budget Hub.

[1] I dati anonimi sulle minacce informatiche condivisi volontariamente dagli utenti Kaspersky sono stati analizzati per il periodo compreso tra il 1 gennaio 2022 e il 30 agosto 2022.