A cura di TJ Nelson, Research Analyst del Team ASERT di Arbor

Dal 2015 l’ASERT (Arbor's Security Engineering and Response Team) osserva e monitora una botnet DDoS denominata Flusihoc. Ad oggi sono poche le pubblicazioni che trattano di questa famiglia, nonostante l’elevato numero di anti-virus e di firme per il rilevamento delle intrusioni create dai diversi vendor.

Flusihoc è costantemente presente con una serie di varianti, oltre 500 specie uniche nel nostro zoo di malware, e viene costantemente aggiornato. Flusihoc è un malware C++ versatile capace di sferrare una serie di attacchi DDoS sotto la direzione di un server di comando e controllo.

Abbiamo deciso di occuparci di questa famiglia di malware in seguito al recente incremento delle attività osservate. In questo testo descriviamo questa famiglia, le relative caratteristiche e le attività rilevate nel corso degli anni.

Attività DDoS rilevata

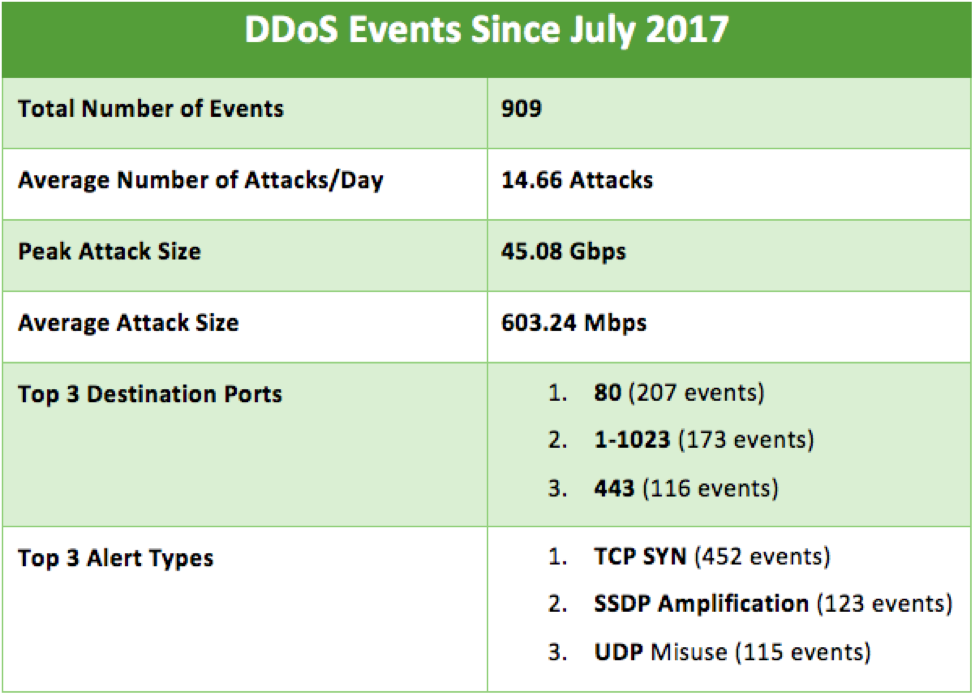

L’infrastruttura Arbor ATLAS raccoglie anonimamente i dati degli attacchi DDoS provenienti da quasi 400 service provider sparsi in tutto il mondo che si avvalgono della piattaforma Arbor SP/TMS. Grazie ad ATLAS è possibile misurare una parte degli attacchi della botnet Flusihoc. Da luglio 2017 siamo in grado di correlare i comandi di attacco Flusihoc rilevati con 909 eventi DDoS segnalati in ATLAS. La dimensione di attacco massima, di 45,08 Gbps, è stata registrata il 6 luglio 2017. Gran parte degli attacchi DDoS coinvolge TCP SYN sulle porte 80, 1-1023 e 443. Tali eventi si presentano con una dimensione media di attacco di 603,24 Mbps, solitamente con una frequenza di circa 14 diversi attacchi al giorno.

Possibile origine cinese

La geolocalizzazione degli indirizzi C2 (Comando e Controllo) e gli attributi statici del malware individuati suggeriscono che Flusihoc possa essere di origine cinese. Osservando esemplari di Flusihoc si ottengono stringhe di debug come “C:\Users\chengzhen\Desktop\svchost\Release\svchost.pdb” in cui compare il termine cinese Chengzhen, che può essere tradotto in italiano con “avverarsi”. Inoltre, altri campioni contengono stringhe di debug e valori in cui sono presenti caratteri cinesi e gran parte di essi si basa sulla lingua “Cinese_semplificato”. È bene tenere presente che quanto appena illustrato potrebbe però far parte della deliberata strategia di attacco volta a fuorviare coloro che si occupano delle ricerche.

Flusihoc comunica con il C2 mediante HTTP non cifrato. Il C2 utilizza una struttura di comando basata su numeri; il bot riceve un numero e risponde in base al comando associato a tale valore numerico. ASERT ha individuato i comandi numerati indicati di seguito:

1 – Richiede al bot di inviare informazioni sul sistema infettato; questo comando richiede al bot di rispondere inviando informazioni come nome del sistema operativo, informazioni sulla CPU, dimensioni della RAM e velocità della rete.

22 – Richiede al bot di verificare i payload dell’attacco e se necessario di riceverli dal C2.

333 – Passa allo stato di attacco e richiede al bot di inviare un messaggio di “Busy”, se si trova in fase di attacco attivo a un target o “Idle”, in caso contrario.

4444 – Comanda al bot di interrompere l’attacco in corso Flusihoc è in grado di sferrare nove tipi di attacchi DDoS: SYN_Flood (1), UDP_Flood (2), ICMP_Flood (3), TCP_Flood (4), HTTP_Flood (5), DNS_Flood (6), CON_Flood (7), CC_Flood (8) e CC_Flood2 (9)

Tali attacchi vengono inviati dal C2 in formato stringa, che il bot sfrutta per eseguire analisi e lanciare gli attacchi stessi.

Persistenza rimossa e poi nuovamente aggiunta

Le prime varianti di Flusihoc, come l’esemplare preso in esame disponibile su VirusTotal, impiegavano una voce del registro di persistenza in ‘Software\Microsoft\Windows\CurrentVersion\Run’. Tuttavia, nella maggior parte degli esemplari più recenti tale meccanismo di persistenza è assente. Potrebbe trattarsi di una soluzione per ovviare al rilevamento; tuttavia, rende più difficile la riattivazione del bot dopo un riavvio del sistema. In questi ultimi esemplari si nota che gli autori di Flusihoc reintroducono questo meccanismo di persistenza, presumibilmente per via delle difficoltà di mantenere la persistenza dopo la rimozione della voce di esecuzione.

Funzionalità di download ed esecuzione

Nello stesso esemplare di aprile 2017 è stata osservata una nuova funzionalità in cui il bot effettua il download ed esegue un file utilizzando le funzioni API di Windows. Questa caratteristica permette a chi controlla la botnet di aggiornare il malware Flusihoc oppure di eseguire il download da remoto di altri file dannosi.

C2 rilevati

Infiltrandosi nella botnet, da luglio 2015 ASERT ha tracciato 154 diversi C2 associati a Flusihoc, che hanno emesso di 24.137 comandi di attacco. 48 C2 erano ancora attivi a settembre 2017. Di seguito sono elencati i C2 che generano gran parte dei comandi di attacco: wm[.]sshtdk[.]com, 1211[.]sshtdk[.]com, 121[.]sshtdk[.]com, pp[.]sshtdk[.]com e qq[.]sshtdk[.]com

La maggioranza dei C2 osservati sono geo localizzati in Cina e generano per lo più comandi di attacco diretti verso obiettivi di URL in quel Paese. Da un’analisi sommaria delle URL target non emerge alcuna correlazione evidente tra gli obiettivi stessi, il che fa presupporre che questa famiglia possa essere inserita in un servizio di attacchi a pagamento in Cina.

Conclusione

Flusihoc è probabilmente una botnet DDoS cinese che colpisce prevalentemente obiettivi in Cina. Le analisi suggeriscono che tale botnet sia inserita in un servizio DDoS regionale, vista la distribuzione dei target. Questa famiglia di malware è attiva almeno dal 2015 ed è associata a oltre 154 C2. Sebbene non sia la botnet DDoS più grande conosciuta, Flusihoc è comunque in grado di provocare problemi sfruttando la fragilità di così tanti siti, server, servizi e applicazioni. È possibile mitigare gli attacchi DDoS con soluzioni Arbor come Arbor SP/TMS.