Non è un segreto, nel corso degli ultimi anni la Russia ha lanciato una raffica costante di attacchi IT coordinati contro gli Stati Uniti e, per questo motivo, a partire dalle elezioni presidenziali del 2016 sono state emesse numerose sanzioni nei confronti di funzionari e imprese russi. Oltre alle sanzioni ufficiali, lo scorso aprile, il Cert statunitense ha diffuso un alert evidenziando come la Russia continuasse a detenere un accesso costante a router domestici o presenti in piccoli aziende, quale segnale di una volontà di spionaggio persistente.

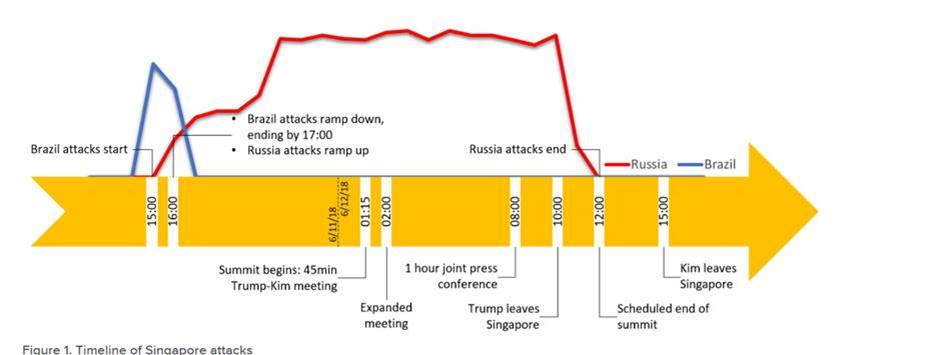

In questo contesto, i ricercatori di F5 hanno identificato e analizzato una serie di attacchi informatici contro Singapore condotti tra l'11 giugno 2018 e il 12 giugno 2018, scoprendo che l’88% del traffico malevolo ha avuto origine in Russia e ha colpito, in particolare, i telefoni VoIP (presenti in molti hotel) e i dispositivi IoT.

Dettagli tecnici degli attacchi:

- L'88% degli attacchi condotti contro Singapore il 12 giugno 2018 proveniva dalla Russia

- Gli attacchi sono iniziati con scansioni di ricognizione, alla ricerca di sistemi vulnerabili, a partire da un unico indirizzo IP russo (188.246.234.60), seguiti da attacchi effettivi provenienti sia dalla Russia che dal Brasile

- Il bersaglio più colpito è stato il protocollo noto come SIP 5060, che viene utilizzato dai telefoni IP per trasmettere comunicazioni con testo non crittografato

- La seconda porta più attaccata è stata telnet, coerente con attacchi rivolti a dispositivi IoT che potevano trovarsi in prossimità degli obiettivi di interesse

- Tra le altre porte prese di mira compare la porta 7457, sfruttata anche dalle botnet Mirai e Annie per colpire i router gestiti dall'ISP

Analisi degli attacchi:

- SIP è un protocollo telefonico IP, 5060 è specificamente la porta non crittografata

- È insolito vedere la porta 5060 come principale porta di destinazione di un attacco

- L’ipotesi di F5 è che gli hacker stessero cercando in particolare di ottenere l'accesso a telefoni non protetti o al server VoIP

- Telnet è la porta di amministrazione remota maggiormente presa di mira da chi conduce attacchi ai dispositivi IoT

- Molto probabilmente gli aggressori cercavano un dispositivo IoT da poter compromettere che offrisse loro l'accesso a obiettivi di interesse dai quali spiare comunicazioni e raccogliere dati

- La porta 7457 viene utilizzata dagli ISP per gestire da remoto i propri router. Questo protocollo è stato preso di mira da Mirai e Annie, uno spin-off di Mirai che ha causato milioni di dollari di danni agli ISP europei negli ultimi mesi del 2016

- Se uno dei dispositivi a Singapore aveva questa porta aperta o era protetto solo da credenziali predefinite dall’amministratore, è probabile che gli aggressori ne abbiano avuto accesso e abbiano potuto, attraverso quel dispositivo, analizzare o reindirizzare il traffico, raccogliere dati, e altro ancora, con un processo di attacco noto come “Man in the Middle”

- La porta 8291 è stata recentemente attaccata da Hajime, la thingbot di vigilanza creata per i dispositivi PDoS che altrimenti sarebbero stati infettati da Mirai. Se alcuni dispositivi a Singapore erano in ascolto su questa porta e protetti con le credenziali predefinite dal vendor, è probabile che gli attaccanti ne abbiano ottenuto un accesso

Conclusione

Non è chiaro che cosa gli hacker abbiano realizzato attraverso gli attacchi SIP e se abbiano veramente avuto successo raggiungendo i propri obiettivi. Gli F5 Labs continueranno a esaminare i dati di attacco raccolti e ad aggiornare questa analisi a mano a mano che emergono nuove scoperte.