Armis, azienda specializzata nella visibilità e sicurezza degli asset, ha rilasciato una nuova indagine in cui ha identificato gli asset connessi più a rischio che costituiscono delle minacce per le aziende globali. I risultati evidenziano i rischi portati attraverso diverse risorse connesse tra varie classi di dispositivi alle organizzazioni, sottolineando il bisogno di una strategia di sicurezza completa che protegga la loro intera superficie d’attacco in tempo reale.

“Continuare a educare aziende globali sui rischi in evoluzione e crescita portati sulla loro superficie d’attacco da asset gestiti e non gestiti è per noi una missione chiave”, ha commentato Nadir Izrael, CTO e Co-Founder di Armis. “Queste informazioni sono fondamentali per supportare le aziende a difendersi da attacchi cyber malevoli. Senza queste, le aziende, i responsabili di sicurezza e IT sono al buio, vulnerabili ai punti nascosti che gli aggressori cercano da sfruttare”.

L’indagine Armis, la cui fonte è l’Armis Asset Intelligence Engine, si focalizza sulle risorse connesse con più tentativi di attacco, utilizzo malevolo delle CVEs (Common Vulnerabilities and Exposures) e classificazioni ad alto rischio per determinare le risorse più pericolose.

Asset con il più alto numero di tentativi di attacco

Armis ha trovato che i primi 10 tipi di asset con il più alto numero di tentativi di attacco sono distribuiti tra: IT, OT, IoT, IoMT, Internet of Personal Things (IoPT) e BMS (Building Management Systems). Questo dimostra che gli aggressori si focalizzano più sul potenziale accesso alle risorse che sul tipo, rafforzando la necessità che i team dedicati alla sicurezza considerino tutte le risorse fisiche e virtuali come parte della loro strategia di sicurezza.

I primi 10 tipi di dispositivi con il più alto numero di tentativi di attacco:

- Engineering workstation (OT)

- Imaging workstation (IoMT)

- Media player (IoT)

- Personal computer (IT)

- Macchine Virtuali (IT)

- Dispositivi UPS (Uninterruptible power supply) (BMS)

- Server (IT)

- Media writer (IoMT)

- Tablet (IoPT)

- Telefoni cellulari (IoPT)

“Persone malintenzionate puntano di proposito questi asset perché sono accessibili dall’esterno, hanno una superficie d’attacco estesa e complessa e CVE note che vengono utilizzate in modo malevolo”, ha commentato Tom Gol, Armis CTO of Research. “L’impatto potenziale di una violazione di queste risorse sulle aziende e i loro clienti è un fattore importante quando si valuta il motivo per il quale abbiano il più alto numero di tentativi di attacco. Le Engineering workstation posso essere connesse a tutti i controller in una fabbrica, le imaging workstation contengono dati privati dei pazienti di un ospedale e gli UPS possono essere utilizzati come punto di accesso a entità di infrastrutture critiche, diventando punti d’interesse per gli aggressori con vari secondi fini, come diffondere un ransomware o causare un annichilimento nel caso di attacchi a stati. I responsabili IT devono prioritizzare la cybersecurity asset intelligence e applicare patch per ridurre i pericoli”.

Asset con CVE senza patch utilizzate in modo malevolo vulnerabili a essere strumentalizzate

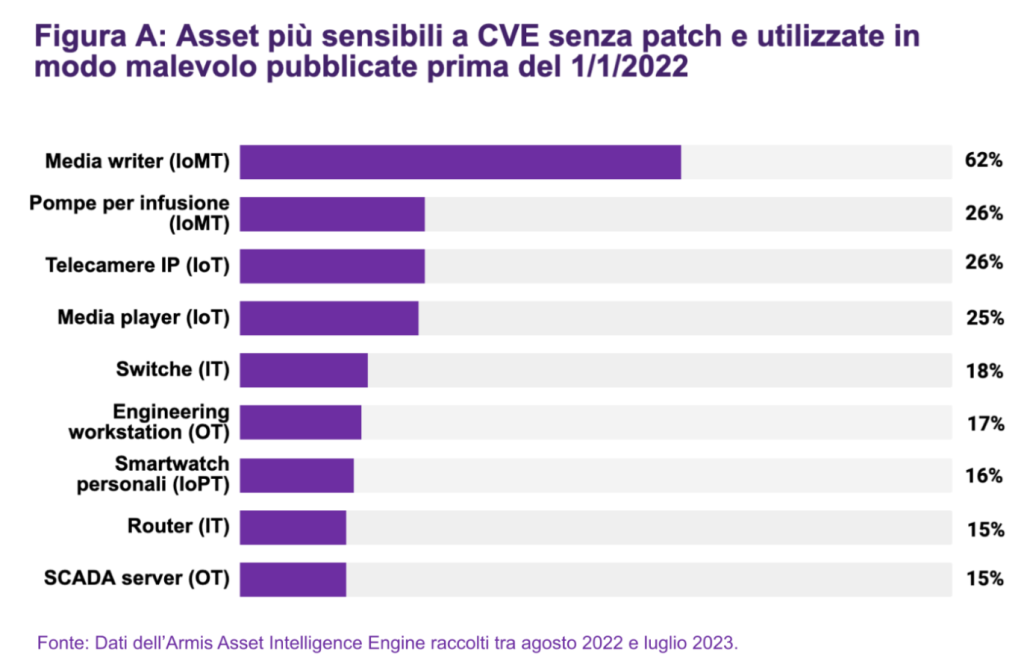

I ricercatori hanno identificato un numero significativo di asset connessi alla rete sensibili a CVE senza patch e utilizzate in modo malevolo pubblicate prima del 1/1/2022. Concentrandosi con attenzione sulla più alta percentuale di dispositivi di ciascuna tipologia che abbia queste CVE tra agosto 2022 e luglio 2023, Armis ha identificato la lista nella Figura A. Senza patch, questi asset introducono rischi significativi nelle aziende.

Asset con classificazioni ad alto rischio

Armis ha anche esaminato i tipi di asset con i fattori ad alto rischio più comuni:

- Molti dispositivi fisici della lista che richiedono tempi di sostituzione lunghi, come server e PLC (Programmable Logic Controllers), hanno sistemi operativi EOL (end-of-life) o EOS (end-of-support). Asset EOL sono vicini alla fine della loro vita funzionale ma sono ancora in uso, al contempo gli asset EOS non sono più supportati attivamente o non hanno patch per vulnerabilità e problemi legati alla sicurezza dal produttore.

- Alcune risorse, tra cui personal computer, hanno mostrato l’uso di SMBv1. SMBv1 è un protocollo legacy, non criptato e complicato con vulnerabilità che sono state prese di mira dai famigerati attacchi Wannacry e NotPetya. Gli esperti di sicurezza hanno consigliato alle aziende di bloccare completamente il suo uso. Armis ha scoperto che oggi il 74% delle aziende ha ancora almeno un asset nella loro rete vulnerabile a EternalBlue – una vulnerabilità SMBv1.

- Molti asset identificati nella lista hanno mostrato un punteggio alto per la vulnerabilità, hanno avuto rilevamenti di minacce, sono stati segnalati per traffico non criptato o hanno ancora vulnerabilità CDPwn che impattano l’infrastruttura di rete e VoIP.

- Metà (50%) dei sistemi di tubi pneumatici è stato scoperto avere un meccanismo di aggiornamento software non sicuro.