Check Point Research, nell’ultimo Ransomware Threat Intelligence Report, analizza come l’ecosistema del ransomware si stia rapidamente trasformando. Il cambiamento registrato nel corso del secondo trimestre del 2025 è causa di malware generato dall’intelligenza artificiale, di un crollo della fiducia nella decrittografia, dalla presenza di cartelli “affiliate-powered”, e una frammentazione del panorama delle minacce, complicandone il rilevamento.

Il ransomware basato sull’intelligenza artificiale non è più solo teoria

Nel corso del 2025, i gruppi di ransomware stanno rendendo operativa l’intelligenza artificiale.

All’inizio di quest’anno, Check Point Research ha rilevato campagne che utilizzavano l’intelligenza artificiale generativa per contenuti di phishing, offuscamento del codice e impersonificazione delle vittime. L’intelligenza artificiale sta agendo come un moltiplicatore di forza per i criminali informatici, rimuovendo le barriere all’ingresso e riducendo la dipendenza da sviluppatori altamente qualificati.

Le negoziazioni sono supportate dall’intelligenza artificiale e da servizi innovativi

Il gruppo di ransomware noto come Global Group (chiamato anche El Dorado o Blacklock) promuove il “supporto alla negoziazione basato sull’intelligenza artificiale” come parte della sua offerta Ransomware-as-a-Service (RaaS). Questo probabilmente aiuta gli aggressori a perfezionare le loro tattiche di negoziazione per ottenere riscatti più elevati.

Gli esperti ritengono che questi strumenti di intelligenza artificiale includano:

- Bot in grado di personalizzare le comunicazioni relative al riscatto in base alle risposte delle vittime

- Messaggi generati dall’intelligenza artificiale progettati per essere più persuasivi o minacciosi

- Una profilazione psicologica per esercitare una pressione strategica sui decisori

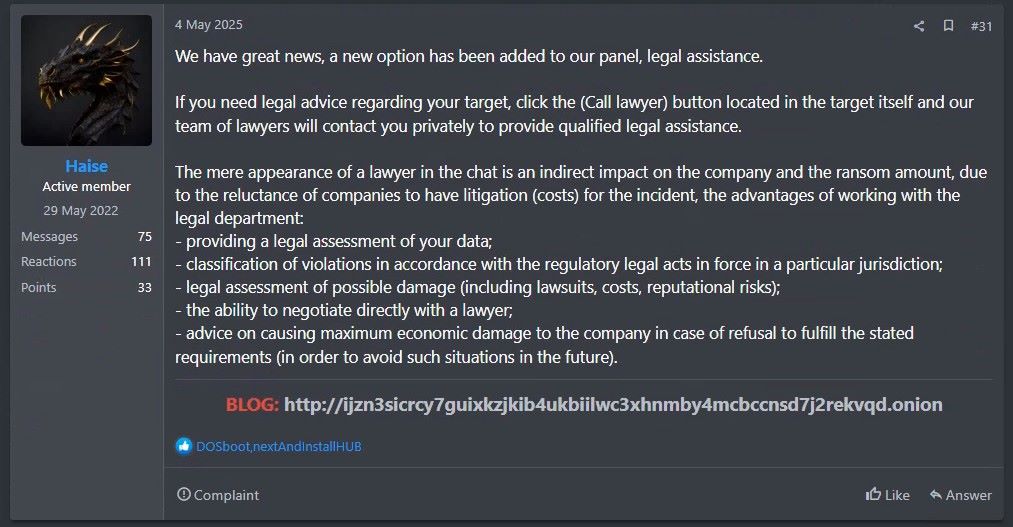

Nel secondo trimestre, Qilin è emerso anche come attore dominante nell’implementazione di nuovi strumenti e servizi di estorsione progettati per intensificare la pressione sulle vittime e massimizzare i pagamenti. Questi includono l’offerta di assistenza legale per esaminare i dati rubati, valutare potenziali violazioni normative nella giurisdizione della vittima e preparare la documentazione da presentare alle autorità competenti, quali agenzie fiscali, forze dell’ordine.

Queste tattiche avanzate alzano l’asticella per i difensori, che devono adottare capacità di rilevamento e risposta altrettanto intelligenti.

Il ransomware diventa un brand

Il business del ransomware si sta professionalizzando e decentralizzando.

Il gruppo DragonForce ha aperto la strada a un cambiamento e si definisce un “modello di cartello del ransomware”. A differenza delle tradizionali operazioni di Ransomware-as-a-Service (RaaS), in cui gli affiliati seguono un manuale centrale, DragonForce consente agli affiliati di operare in modo semi-indipendente, essenzialmente gestendo le proprie campagne, scegliendo i propri obiettivi e personalizzando le tattiche di estorsione.

Elementi chiave del modello di cartello:

- Strumenti white label: gli affiliati hanno accesso agli avanzati strumenti di creazione di ransomware, all’infrastruttura dei siti di divulgazione e ai meccanismi di crittografia di DragonForce.

- Licenze di marchio: gli attacchi portano il nome DragonForce, conferendo loro immediata notorietà e valore di paura, anche se gli operatori principali non sono direttamente coinvolti.

- Indipendenza operativa: questa configurazione distribuisce il rischio aumentando al contempo la portata, rendendo più difficili gli abbattimenti e più oscura l’attribuzione.

Ciò che distingue DragonForce è anche la sua enfasi strategica sul marchio e sulla visibilità, in particolare attraverso la sua partnership di recente costituzione con Ramp, il più grande forum underground dedicato al ransomware.

Il ransomware riflette ora pratiche tecnologiche legittime, adottando quello che sembra un approccio in stile franchising.

Per la prima volta, secondo Coveware, il valore dei riscatti del ransomware è diminuito del 25-27%.

Alla base del calo si trovano alcuni fattori:

- Maggiore resilienza: sempre più organizzazioni stanno investendo in backup, segmentazione e risposta agli incidenti, il che dà loro la sicurezza necessaria per rifiutare le richieste di riscatto

- Sfiducia nei confronti degli aggressori: le vittime dubitano sempre più che il pagamento porterà a chiavi di decrittazione funzionanti o alla cancellazione dei dati

- Pressione politica: governi come quelli degli Stati Uniti e dell’Australia stanno proponendo o applicando divieti di pagamento dei riscatti, ridefinendo il calcolo del rischio

Tuttavia, il ransomware non scomparirà presto. Al contrario, gli attaccanti modificano costantemente i loro metodi:

- Vari tipi di tripla estorsione: le minacce ora vanno oltre la crittografia e includono il furto di dati e attacchi diretti a clienti, dipendenti o partner

- Aste di dati: i dati rubati vengono venduti su siti di leak o aste sul dark web, monetizzando le violazioni anche senza il pagamento da parte delle vittime

- Attacchi alla reputazione: alcuni gruppi lanciano attacchi DDoS o contattano i media e le autorità di regolamentazione per esercitare pressioni pubbliche sulle vittime affinché paghino

Il gioco sta passando dalla crittografia a scopo di riscatto all’estorsione con ogni mezzo necessario.

Frammentazione dopo il crollo: la nuova normalità del ransomware

Il dominio del ransomware non è più concentrato in pochi nomi. Stiamo assistendo a una frammentazione dell’ecosistema, e questa è una sfida importante per i difensori.

Solo nel secondo trimestre del 2025:

- LockBit, un tempo il gruppo RaaS più prolifico, ha subito ulteriori battute d’arresto operative e ha perso affiliati

- RansomHub, un altro gruppo di alto livello, avrebbe chiuso i battenti.

- Cactus e altri gruppi di medio livello sono scomparsi o si sono frammentati in rami più piccoli

Ma invece di un calo dell’attività dei ransomware, stiamo assistendo a un aumento di attori nuovi o rinominati, molti dei quali riutilizzano codici e strumenti trapelati, che li implementano con maggiore discrezione, e quindi:

- L’attribuzione è più difficile: con i confini sfumati tra i gruppi e il malware riciclato, i difensori non possono fare affidamento sui tradizionali IOC o TTP.

- Il rilevamento è ritardato: i gruppi più piccoli volano sotto il radar, spesso emergendo solo dopo aver compiuto con successo le violazioni.

- La risposta è più lenta: le forze dell’ordine e i team IR aziendali devono ora fare i conti con decine di minacce a basso segnale piuttosto che con pochi grandi attori.

In altre parole, l’ecosistema del ransomware non si sta riducendo, ma si sta frammentando.

Per stare al passo con il ransomware nel 2025 non bastano le patch e la difesa perimetrale. Check Point consiglia di:

- Adottare un’architettura di sicurezza connessa che integri la protezione degli endpoint, della rete e delle identità, in particolare negli ambienti ibridi e multi-cloud.

- Implementare soluzioni anti-phishing su larga scala, tra cui la sensibilizzazione degli utenti, la scansione delle e-mail e l’analisi comportamentale in grado di rilevare le esche generate dall’intelligenza artificiale.

- Utilizzare tecniche di inganno e threat hunting per smascherare le attività degli affiliati e i movimenti laterali nelle prime fasi della catena di attacco.

- Segmentare i backup e testare regolarmente il ripristino. Non dare per scontata l’immunità basandosi sulle politiche o sui successi passati.