Gli attacchi informatici ai sistemi di controllo industriale (ICS) e alle infrastrutture critiche sono oggi più che mai realtà. Gli attacchi alle reti OT (Operation Technology) e ICS che si basano su vettori di attacco IT come Spear Phishing, Endpoint e Ransomware sono in aumento.

I sistemi SCADA vengono frequentemente installati su vecchi PC e dimenticati: si trascurano le patch di aggiornamento e i sistemi operativi sono spesso obsoleti. E’ evidente che l’approccio con cui si progettano e si gestiscono gli ICS è puramente di tipo industriale e molto poco rivolto alla sicurezza, come se questi impianti fossero ambientati in un mondo dove il cyber rischio ancora non esiste. E’ necessario cambiare questo atteggiamento e considerarli al pari delle reti informatiche, con la consapevolezza che, in caso di attacco, l’impatto potrebbe essere addirittura più grave.

Per questo motivo un approccio consapevole e maturo alla sicurezza dei sistemi informatici specializzati è oggi più che mai fondamentale per garantire la protezione di infrastrutture critiche e industriali quali gli impianti per la distribuzione di energia elettrica, le reti telefoniche o ferroviarie. Un attacco informatico su questi sistemi, sia virtuale sia fisico, infatti, ha la potenzialità di bloccare l’intera rete elettrica di una comunità e di danneggiare i sistemi e le linee di produzione.

DISC, system integrator e software house di Bergamo, per la protezione dell’infrastruttura critica dei suoi clienti utilizza le soluzioni di Check Point Software Technologies Ltd.

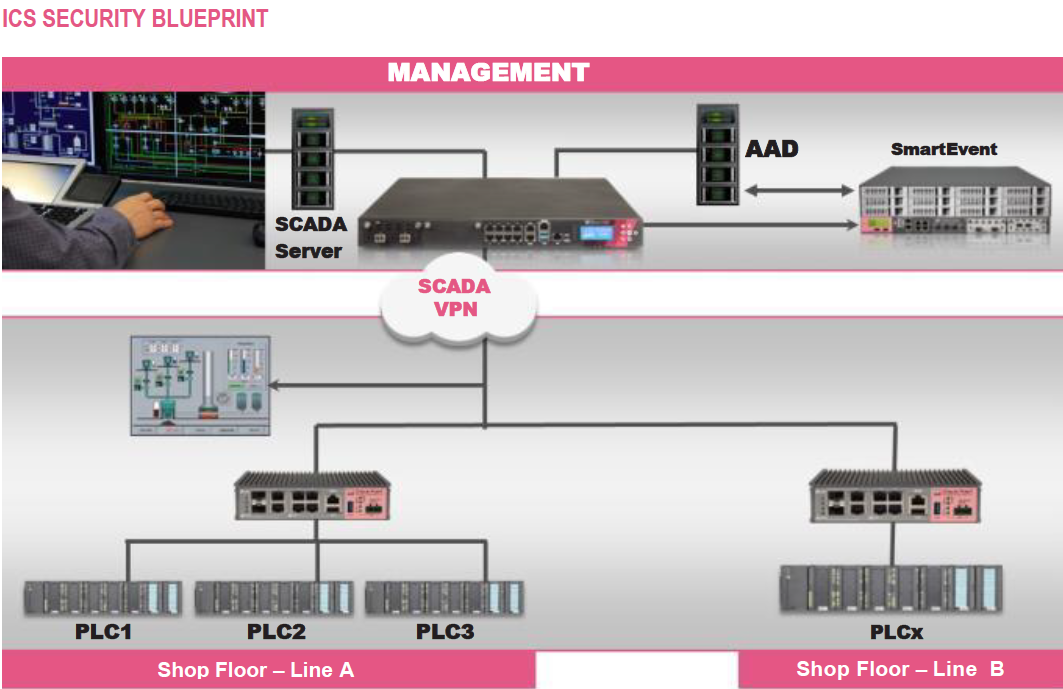

5 sono i punti di forza dei prodotti Check Point per quanto concerne la protezione di infrastrutture critiche:

- CREAZIONE DI REGOLE e quindi la possibilità di ispezionare i protocolli SCADA ed eventualmente bloccare il traffico non consentito

- UTILIZZO DI INTRUSION DETECTION SYSTEM (IDS) E INTRUSION PREVENTION SYSTEM (IPS) e con questi la messa a disposizione di un patching centralizzato in grado di rilevare le vulnerabilità presenti negli asset delle infrastrutture critiche

- ASSET DETECTION e con esso la possibilità di avere in tempo reale informazioni dettagliate di ogni specifico asset e una mappa che fornisce visibilità di come essi interagiscono tra di loro all’interno di un’infrastruttura critica

- ANOMALY DETECTION a sua volta indispensabile per allertare in caso di anomalie riscontrate rispetto a comportamenti standard, così da evitare eventi indesiderati

- Ed infine RUGGED APPLIANCES ovvero appliance che permettono di implementare tutte le protezioni precedentemente elencate anche in ambienti dalle condizioni decisamente ostili in termini di temperatura, umidità, polverosità e molto altro

Scarica il whitepaper e scopri le soluzioni di Check Point in ambito ICS Security

“L’offerta di Check Point in ambito ICS offre alle organizzazioni una sicurezza avanzata e una migliore capacità di individuare e reagire a potenziali vulnerabilità” – afferma Gianluca Celauro, direttore area sistemi e consigliere delegato di DISC S.p.A, e aggiunge: ”non esiste la certezza al 100% che, in qualsiasi momento, un impianto ICS non abbia almeno un componente vulnerabile, ma la consapevolezza delle vulnerabilità dei componenti usati in uno specifico impianto industriale è un aspetto molto importante nella gestione della sicurezza dell’infrastruttura. A conferma di ciò DISC, in collaborazione con Check Point, mette a disposizione delle aziende interessate il servizio Security Check Up: un assessment utile per fotografare lo stato di salute della propria azienda” conclude Celauro.

DISC è certificata Partner 3 Stars di Check Point e Certified Collaborative Support Provider (CCSP), certificazione quest’ultima concessa solo a quei partner che per profondità di conoscenza e accesso alle risorse Check Point sanno offrire ai propri clienti il miglior supporto disponibile.

Per ulteriori informazioni: 035 67.80.90 – mktg@disc.it

DISC: il partner per le aziende che cambiano