I ricercatori di Kaspersky Lab hanno scoperto che il gruppo criminale di lingue russa Sofacy, anche noto come APT28 o Fancy Bear, sta spostando il proprio interesse verso l’Estremo Oriente, con un forte focus sulle organizzazioni militari, diplomatiche e della difesa, oltre ai tradizionali obiettivi legati alla NATO. I ricercatori hanno scoperto che in alcuni casi Sofacy si sovrappone ad altri gruppi criminali, come il gruppo di lingua russa Turla e quello di lingua cinese Danti. Sorprendentemente, sono state scoperte alcune backdoor di Sofacy su un server precedentemente compromesso dal gruppo criminale di lingua inglese The Lamberts. Il server appartiene a un conglomerato militare e aerospaziale in Cina.

Sofacy è un gruppo di cyberspionaggio altamente attivo e prolifico, la cui attività viene studiata dai ricercatori di Kaspersky Lab da diversi anni. A febbraio, Kaspersky Lab ha pubblicato una panoramica dell’attività di Sofacy nel 2017, rivelando un graduale spostamento dell’interesse del gruppo dagli obiettivi legati alla NATO verso Medio Oriente, Asia Centrale e oltre. Sofacy utilizza attacchi di spear-phishing e, in alcuni casi, water-holing per rubare informazioni, come credenziali degli account, comunicazioni o documenti sensibili. Il gruppo è sospettato anche di colpire diversi obiettivi con payload distruttivi.

Le nuove scoperte mostrano che Sofacy non è l’unica minaccia che prende di mira queste regioni e che spesso gruppi criminali molto diversi colpiscono gli stessi obiettivi. Riguardo a Sofacy, i ricercatori hanno scoperto alcuni casi in cui il malware Zebrocy del gruppo è entrato in competizione con i cluster della campagna in lingua russa Mosquito Turla e altri in cui la backdoor SPLM ha fatto concorrenza agli attacchi tradizionali di Turla e del gruppo di lingua cinese Danti. Gli obiettivi condivisi includono la Pubblica Amministrazione, organizzazioni tecnologiche, scientifiche e militari dell’Asia Centrale o basate in quei Paesi.

In alcuni casi, gli obiettivi sembrano essere stati colpiti contemporaneamente dagli attacchi di SPLM e Zebrocy. Tuttavia, la sovrapposizione più interessante è probabilmente quella tra Sofacy e il gruppo criminale di lingua inglese The Lamberts, scoperta dopo che i ricercatori di Kaspersky Lab hanno rilevato la presenza di Sofacy su un server precedentemente riconosciuto dalla threat intelligence come compromesso dal malware Grey Lambert. Il server appartiene a un conglomerato cinese che progetta e produce tecnologie aerospaziali e per la difesa aerea.

Tuttavia, in questo caso il vettore di diffusione originale di SPLM di Sofacy rimane ignoto. Questo suggerisce diverse ipotesi, tra cui il fatto che Sofacy potrebbe utilizzare un nuovo e attualmente sconosciuto exploit o una nuova variante della propria backdoor, oppure che Sofacy sia riuscito a sfruttare i canali di comunicazione di Grey Lambert per effettuare il download del proprio malware. Potrebbe persino significare che gli indicatori di Sofacy siano una false flag, impiantata dal gruppo The Lamberts. I ricercatori credono che la spiegazione più probabile sia che sia stato sfruttato un nuovo script PowerShell ignoto o una web app legittima ma vulnerabile per caricare ed eseguire il codice SPLM. L’indagine è attualmente in corso.

“Sofacy viene talvolta descritto come feroce e sconsiderato ma, secondo il nostro punto di vista, il gruppo sa essere pragmatico, cauto e agile. La sua attività in Oriente è stata poco riportata ma è evidente che non si tratta dell’unico gruppo criminale interessato a questa regione – o persino agli stessi obiettivi. Con un panorama delle minacce sempre più affollato e complesso, potremmo incontrare sempre più casi di sovrapposizione degli obiettivi – fattore che potrebbe spiegare come mai molti gruppi controllino i sistemi delle vittime alla ricerca di altri intrusi prima di lanciare i propri attacchi”, ha commentato Kurt Baumgartner, Principal Security Researcher di Kaspersky Lab.

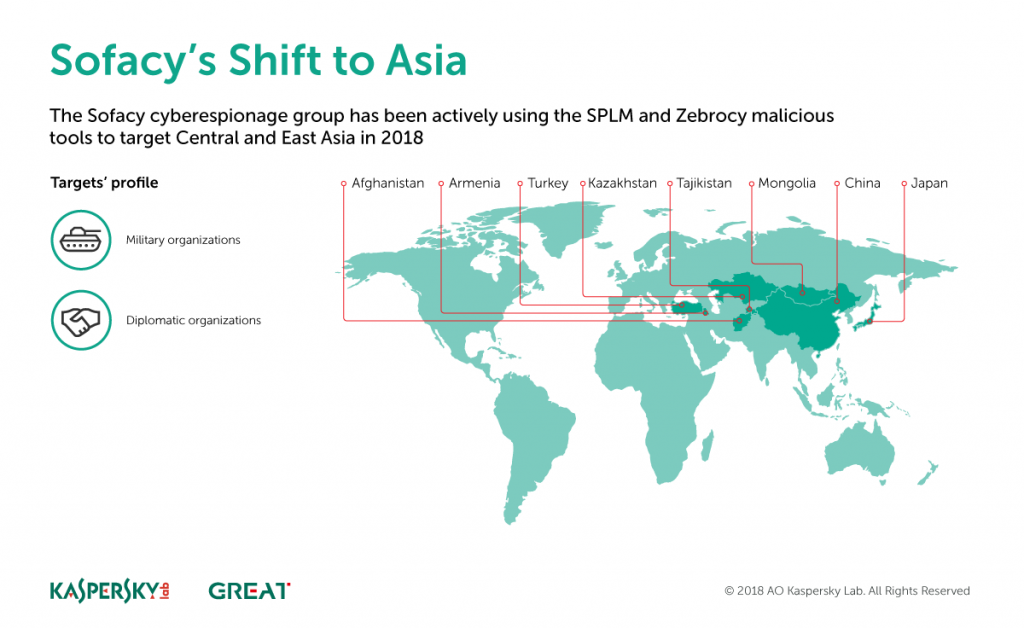

I ricercatori hanno inoltre scoperto che Sofacy suddivide chiaramente i propri tool principali con cluster per la codifica, lo sviluppo e la selezione degli obiettivi di SPLM (anche noto come CHOPSTICK e Xagent), GAMEFISH e Zebrocy. SPLM è considerato il tool di secondo livello principale e più selettivo di Sofacy, mentre Zebrocy viene utilizzato per gli attacchi più ampi. Secondo i ricercatori, all’inizio del 2018 Sofacy ha attaccato con SPLM grandi organizzazioni commerciali legate alla difesa aerea situate in Cina, mentre ha diffuso Zebrocy in modo più ampio in Armenia, Turchia, Kazakistan, Tagikistan, Afghanistan, Mongolia, Cina e Giappone.