Acronis, specialista globale nella cybersecurity e nella protezione dati, comunica che l’Acronis Threat Research Unit (TRU) ha individuato una sofisticata campagna globale di malvertising e SEO poisoning denominata TamperedChef, responsabile della distribuzione di applicazioni apparentemente legittime, firmate digitalmente e dotate di funzionalità reali, utilizzate come vettore per l’esecuzione di backdoor JavaScript contenenti codice nascosto tramite tecniche di offuscamento. Il livello di credibilità delle applicazioni, unito all’uso di certificati validi e siti di download progettati per sembrare affidabili, rende l’operazione particolarmente efficace nel superare i controlli tradizionali e ingannare gli utenti meno esperti.

USA il Paese più colpito da TamperedChef

L’indagine condotta da TRU ha evidenziato un’infrastruttura estremamente strutturata, che segue logiche industriali e un modello operativo di tipo “business”. Gli operatori della campagna TamperedChef si appoggiano a un network di società di comodo registrate negli Stati Uniti per procurarsi nuovi certificati di firma digitale e sostituirli non appena vengono revocati, mantenendo così una continuità operativa e un’immagine di legittimità. Le applicazioni risultano firmate tramite certificati Extended Validation e presentano funzionalità autentiche, che contribuiscono a far percepire il software come genuino, riducendo ulteriormente i sospetti degli utenti.

Secondo la telemetria Acronis, l’impatto della campagna si concentra principalmente nel continente americano, con una diffusione significativa negli Stati Uniti. Le vittime appartengono a settori eterogenei, con una particolare incidenza nel comparto sanitario, nella manifattura e nell’edilizia. Si tratta di aree spesso caratterizzate dalla necessità di reperire rapidamente manuali, documenti tecnici o strumenti di supporto, attività che gli operatori di TamperedChef hanno scelto di sfruttare attraverso annunci pubblicitari malevoli e siti ottimizzati per comparire tra i primi risultati dei motori di ricerca.

La scoperta di Acronis

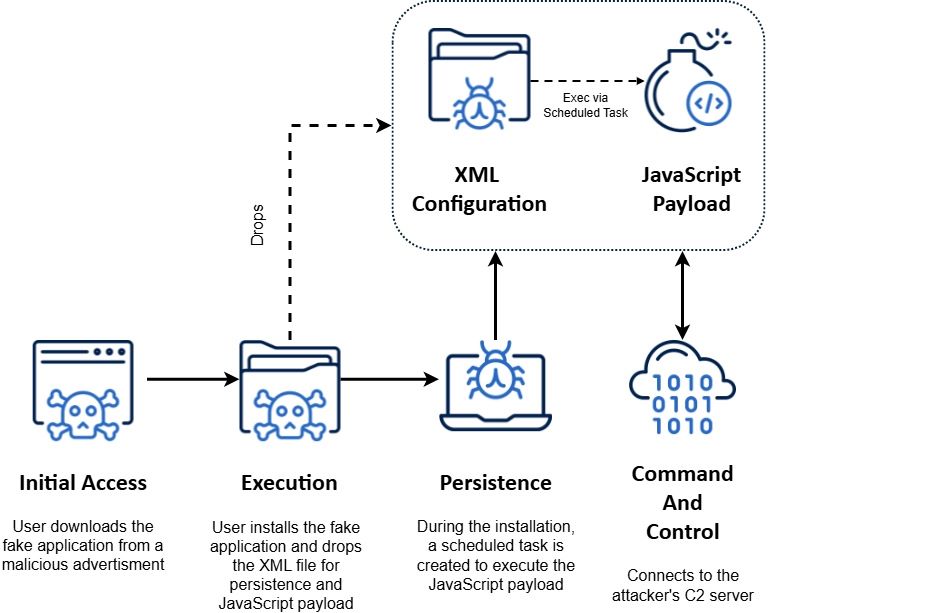

Durante l’analisi sono state individuate numerose applicazioni compromesse, tra cui All Manuals Reader, Manual Reader Pro, Any Product Manual, oltre a vari giochi e strumenti apparentemente innocui. Tutti gli installer seguono lo stesso schema: presentano finestre di licenza plausibili, conferme di installazione e, al termine del processo, aprono una pagina di ringraziamento per simulare un comportamento identico a quello di un software legittimo. Contestualmente, l’installer deposita un file XML che serve a generare un’attività pianificata: è attraverso di essa che l’attacco mantiene la propria persistenza sul sistema. Questo permette al payload JavaScript di essere eseguito periodicamente, con ritardi casuali, rendendo più difficile l’individuazione del comportamento anomalo nelle prime fasi dell’infezione.

Il payload JavaScript presenta un codice nascosto tramite tecniche di offuscamento, analoghe a quelle osservate in campagne recenti che sfruttano framework per applicazioni desktop o ambienti di scripting. Una volta attiva, la backdoor raccoglie informazioni sul sistema, interagisce con il registro di Windows per generare un identificativo univoco, esegue comandi remoti e comunica con il server di Command and Control (C&C) tramite richieste HTTPS. Nel tempo, gli operatori hanno evoluto anche l’infrastruttura dei propri server C&C, passando da domini con stringhe pseudo-casuali simili a quelle tipiche degli algoritmi DGA a nomi più riconoscibili, progettati per integrarsi meglio nel traffico di rete ordinario.

Le finalità dell’operazione TamperedChef risultano molteplici. La backdoor permette di garantire un accesso iniziale rivendibile ad altri gruppi criminali, consente il furto di credenziali e informazioni sensibili – particolarmente redditizie nel settore sanitario – e offre la possibilità di predisporre future operazioni ransomware su larga scala. Non è da escludere, inoltre, che il gruppo scelga di sfruttare in modo opportunistico accessi particolarmente sensibili, con finalità di raccolta informativa o di supporto ad attività di gruppi più strutturati.

Cosa ci insegna TamperedChef?

La campagna TamperedChef evidenzia come la presenza di una firma digitale non sia più sufficiente a garantire la sicurezza di un’applicazione. Firmare un eseguibile con un certificato valido resta una misura di fiducia fondamentale, ma può essere aggirata se il certificato stesso viene ottenuto fraudolentemente. L’indagine di Acronis conferma la necessità di adottare un approccio multilivello, che includa sistemi EDR/XDR, servizi MDR con monitoraggio continuo, controlli interni sui software distribuiti e programmi di formazione volti a migliorare la capacità di riconoscere siti di download non ufficiali o annunci sospetti.

Le soluzioni Acronis EDR e XDR hanno rilevato e bloccato automaticamente le applicazioni contraffatte, il codice nascosto tramite tecniche di offuscamento e le attività di persistenza identificate dall’indagine, contribuendo a limitare l’impatto della campagna su diversi utenti e organizzazioni.