Cloud Atlas, una minaccia persistente avanzata (APT), nota anche con il nome di Inception, ha aggiornato il suo arsenale d’attacco con nuovi strumenti che consentono di eludere il rilevamento attraverso gli Indicatori di Compromissione standard. Questa aggiornata catena di infezioni è stata osservata in diverse organizzazioni in Europa orientale, Asia centrale e Russia.

Cloud Atlas è un gruppo criminale che ha alle spalle una lunga storia di operazioni di cyber-spionaggio, rivolte a industrie, agenzie governative e altri enti. È stato identificato per la prima volta nel 2014 e continua ad essere attivo ancora oggi. Recentemente, i ricercatori di Kaspersky hanno notato che Cloud Atlas ha preso di mira il settore finanziario e aerospaziale a livello internazionale oltre che le organizzazioni governative e religiose in diversi Paesi tra cui Portogallo, Romania, Turchia, Ucraina, Russia, Turkmenistan, Afghanistan e Kyrgyzstan. Una volta ottenuto l’accesso Cloud Atlas è in grado di:

• raccogliere informazioni sul sistema al quale ha avuto accesso

• effettuare il login

• estrarre i file .txt .pdf .xls .doc da un server di comando e controllo

Dal 2018 il modus operandi di Cloud Atlas non è variato molto, tuttavia recenti ondate di attacchi hanno rivelato l’utilizzo di una nuova modalità di infezione delle vittime indicando come questo gruppo conduca movimenti laterali attraverso la loro rete.

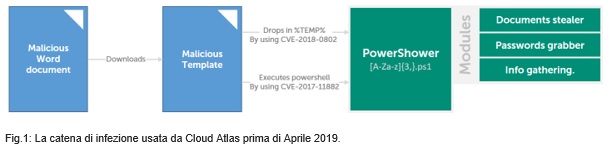

Nella prima versione, Cloud Atlas dava inizio all’attacco inviando a un target specifico, una email di spear-fishing contenente un allegato malevolo. In caso di successo, PowerShower, il malware allegato utilizzato per la ricognizione iniziale e per scaricare ulteriori moduli malevoli, veniva eseguito per consentire ai criminali di procedere con l’operazione.

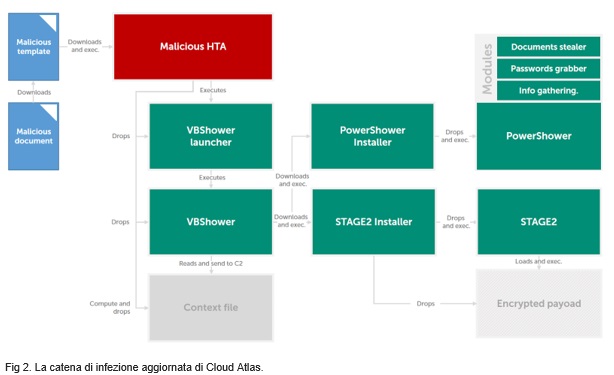

La catena di infezione recentemente aggiornata rimanda l’esecuzione di PowerShower ad una fase successiva; mentre, dopo l’infezione iniziale, un’applicazione HTML dannosa viene scaricata ed eseguita sul computer di destinazione. A questo punto l’applicazione comincia a raccogliere le informazioni dal computer attaccato e scarica ed esegue VBShower – un altro modulo dannoso. VBShower quindi cancella le tracce della presenza del malware nel sistema e comunica con i suoi creatori attraverso il server di comando e controllo per decidere le ulteriori azioni da intraprendere. A seconda del comando ricevuto, questo malware scaricherà ed eseguirà PowerShower o un’altra nota backdoor di secondo livello di Cloud Atlas.

Otre ad essere molto più complessa, la nuova catena di infezione ha come principale fattore di differenziazione il fatto che l’applicazione HTML dannosa e il modulo VBShower siano polimorfi. Ciò significa che il codice in entrambi i moduli sarà nuovo e unico ad ogni infezione. Secondo gli esperti di Kaspersky, questa versione aggiornata viene eseguita allo scopo di rendere il malware invisibile alle soluzioni di sicurezza che si affidano agli Indicatori di Compromissione più comuni.

“Nelle community di sicurezza è diventata pratica comune condividere gli Indicatori di Compromissione (IoC) relativi ad operazioni malevole riscontrate durante le ricerche. Questa pratica ci permette di reagire prontamente alle operazioni internazionali di cyber-spionaggio e di prevenire le ulteriori compromissioni. Tuttavia, come avevamo previsto già nel 2016, gli IoC, in qualità di strumenti per individuare un attacco mirato all’interno della propria rete, sono diventati obsoleti. Questo è emerso per la prima volta con ProjectSauron, che avrebbe creato una serie unica di IoC per ciascuna delle sue vittime e che ha continuato ad utilizzare strumenti open source, invece di strumenti unici, nelle operazioni di spionaggio. Questa tendenza è confermata dal recente esempio di malware polimorfo. Ciò non significa che stia diventando sempre più difficile individuare i responsabili, ma che le competenze in materia di sicurezza e i toolkit di difesa debbano evolversi così come accade per gli strumenti e le capacità dei cybercriminali”, ha commentato Felix Aime, security researcher del Kaspersky Global Research and Analysis Team.

Kaspersky raccomanda alle aziende di munirsi di soluzioni anti-targeted corredate da Indicatori di Attacco (IoA) che si concentrano su tattiche, tecniche o azioni che i criminali possono intraprendere durante la preparazione di un attacco. Gli IoA tengono traccia delle tecniche utilizzate indipendentemente dagli strumenti specifici utilizzati. Le ultime versioni di Kaspersky Endpoint Detection and Response e Kaspersky Anti Targeted Attack dispongono entrambe di un nuovo database di IoA, gestito e aggiornato dagli esperti threat hunters di Kaspersky.

The latest versions of Kaspersky EDR and Kaspersky Anti Targeted Attack offer new features that simplify the investigation process and enhance hreat hunting

The latest versions of Kaspersky EDR and Kaspersky Anti Targeted Attack offer new features that simplify the investigation process and enhance threat hunting

Kaspersky raccomanda inoltre alle aziende di:

• Educare i dipendenti in materia di “igiene digitale” e spiegare quali sono i modi per riconoscere ed evitare email o link potenzialmente malevoli. Inoltre, è importante prendere in considerazione l’introduzione di training sulla sicurezza dedicati gli impiegati.

• Utilizzare una soluzione di sicurezza endpoint dotata di componenti anti-spam e anti-phishing, nonché funzionalità di controllo delle applicazioni con una modalità di rifiuto predefinita per bloccare l’esecuzione di applicazioni non autorizzate, come Kaspersky Endpoint Security for Business.

• Implementare una soluzione EDR come Kaspersky Endpoint Detection and Response, per il rilevamento a livello di endpoint, l’indagine e la correzione tempestiva degli incidenti e per rilevare anche il malware bancario più sconosciuto.

• Implementare una soluzione di sicurezza a livello aziendale che rilevi tempestivamente le minacce avanzate sulla rete, come Kaspersky Anti Targeted Attack Platform

• Integrare la threat intelligence all’interno dei servizi e dei controlli di sicurezza dei Security Information and Event Management (SIEM), al fine di accedere ai dati sulle minacce più pertinenti e aggiornati.