Si chiama Qualys Context XDR ed è la prima soluzione XDR sensibile al contesto del settore quella presentata da Qualys.

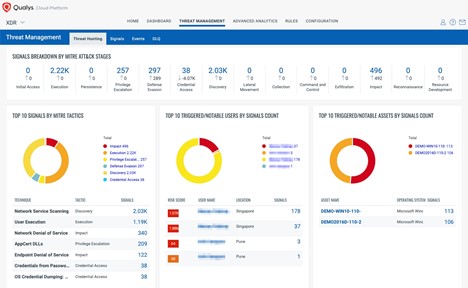

Basata sulla Qualys Cloud Platform, Context XDR combina l’inventario completo delle risorse con dati contestuali sulle vulnerabilità, dati telemetrici degli endpoint e di rete acquisiti dai sensori Qualys, dati di threat intelligence di alta qualità e log di terze parti per individuare rapidamente le minacce e ridurre il sovraccarico di avvisi.

Proteggere un ambiente informatico in un contesto in cui le minacce vengono costantemente aggiornate per essere sempre più devastanti è frustrante se si è costretti a cercare e neutralizzare le minacce usando prodotti compartimentati che non offrono un quadro d’insieme dell’attacco. Le attuali soluzioni SIEM e XDR raccolgono in maniera passiva informazioni disparate e scollegate che generano valanghe di notifiche e che trasferiscono all’analista l’onere di stabilire delle correlazioni e riconoscere quelle più gravi. Per implementare un programma efficace per la gestione della sicurezza, dei rischi e della conformità, i team di risposta agli incidenti e threat hunting devono avere un quadro completo e preciso della superficie di attacco.

Come sottolineato in una nota ufficiale da Dave Gruber, analista principale di Enterprise Security Group: «Considerando la complessità e l’eterogeneità delle superfici di attacco, i responsabili della sicurezza devono implementare strategie di valutazione dei rischi che permettano di concentrare le loro limitate risorse sugli asset più critici e vulnerabili agli attacchi. Usando un unico agent, la piattaforma Qualys analizza una combinazione di dati sullo stato di rischio e sicurezza con dati telemetrici nativi sugli endpoint e di threat intelligence per concentrare le misure di indagine e neutralizzazione delle minacce sulle risorse più critiche».

Come sottolineato in una nota ufficiale da Dave Gruber, analista principale di Enterprise Security Group: «Considerando la complessità e l’eterogeneità delle superfici di attacco, i responsabili della sicurezza devono implementare strategie di valutazione dei rischi che permettano di concentrare le loro limitate risorse sugli asset più critici e vulnerabili agli attacchi. Usando un unico agent, la piattaforma Qualys analizza una combinazione di dati sullo stato di rischio e sicurezza con dati telemetrici nativi sugli endpoint e di threat intelligence per concentrare le misure di indagine e neutralizzazione delle minacce sulle risorse più critiche».

Per John Ayers, vicepresidente di Advanced Detection presso Optiv: «Gli addetti alla cybersecurity devono avere un quadro completo del rischio informatico per poter individuare gli avvisi, gli incidenti e le minacce più urgenti che bombardano i nostri team. Troppo spesso le soluzioni SIEM e XDR ci investono di dati lasciando a noi il compito di interpretarli. Raccogliere dati telemetrici non equivale a decifrarli. Lo scopo ultimo deve essere integrare, trasformare e correlare i dati per far emergere informazioni contestuali e dall’immediato valore pratico. Integrando una tecnologia di nuova generazione come Qualys con i nostri processi e il lavoro dei nostri esperti siamo in grado di proteggere in modo proattivo i clienti da minacce in continua evoluzione».

Per John Ayers, vicepresidente di Advanced Detection presso Optiv: «Gli addetti alla cybersecurity devono avere un quadro completo del rischio informatico per poter individuare gli avvisi, gli incidenti e le minacce più urgenti che bombardano i nostri team. Troppo spesso le soluzioni SIEM e XDR ci investono di dati lasciando a noi il compito di interpretarli. Raccogliere dati telemetrici non equivale a decifrarli. Lo scopo ultimo deve essere integrare, trasformare e correlare i dati per far emergere informazioni contestuali e dall’immediato valore pratico. Integrando una tecnologia di nuova generazione come Qualys con i nostri processi e il lavoro dei nostri esperti siamo in grado di proteggere in modo proattivo i clienti da minacce in continua evoluzione».

Combinando stato di rischio, criticità delle risorse e threat intelligence, Qualys Context XDR fornisce quel contesto di cui hanno bisogno i team operativi per eliminare i falsi positivi e gli avvisi superflui. Il risultato? Visibilità, priorità definita tramite il contesto e informazioni utili sulle risorse che i team possono utilizzare per prendere decisioni rapide e mirate e assicurare un livello di protezione avanzato. Per esempio, una vulnerabilità sfruttata attivamente da un malware che ha infettato il computer di un dirigente o un server che contiene dati altamente sensibili è più rischiosa per il business rispetto a una vulnerabilità sfruttata in un ambiente di test e richiede, pertanto, un intervento immediato.

La Qualys Cloud Platform, un sistema in grado di elaborare più di 10.000 miliardi di punti dati, raccoglie con facilità log di terze parti e dati telemetrici IT, di sicurezza e conformità utilizzando vari sensori nativi per offrire una visione più ampia sulle reti globali dell’azienda. Qualys Context XDR si serve di questi dati e delle funzionalità di risposta dell’agent cloud della piattaforma – quali applicazione di patch, correzione di errori di configurazione, interruzione di processi e connessioni di rete, messa in quarantena di host – per neutralizzare le minacce individuate e migliorare la produttività degli analisti della sicurezza sempre così oberati.

Qualys Context XDR utilizza molto più dei log per tracciare il contesto e fare chiarezza:

- Stato di rischio – Per integrare in modalità nativa sistemi operativi e app esterne, la soluzione si serve di insight mirati su vulnerabilità, minacce ed exploit oltre a cercare errori di configurazione e informazioni sul fine vita delle risorse per offrire una mappatura continua delle vulnerabilità.

- Criticità delle risorse – Alimentata dalla Qualys Cloud Platform, la ricerca attiva delle risorse è associata all’assegnazione dinamica e basata su policy del livello di criticità in modo da garantire la sicurezza e il contesto aziendale necessari per dare la precedenza alle risorse più preziose in tempo reale.

- Threat Intelligence – Una profonda conoscenza degli exploit, delle tecniche degli attaccanti indicate nel framework MITRE ATT$CK e delle vulnerabilità sfruttate per penetrare le difese sono strumenti di risposta preventive e reattive che consentono di bloccare gli attacchi, eliminare le cause principali e apportare correttivi per prevenire attacchi futuri.

- Dati di terze parti – Tramite l’agent cloud di Qualys e i sensori on-premise, Context XDR raccoglie in tempo reale dati telemetrici e log dalle soluzioni di terze parti installate in azienda e li combina con stato di rischio, criticità delle risorse e threat intelligence per individuare le minacce e generare avvisi altamente affidabili.

Come concluso da Sumedh Thakar, Presidente e CEO di Qualys: «La cybersecurity sta diventando sempre più complessa, e ce lo dimostrano gli attacchi alla supply chain del software come Kayesa, gli attacchi ransomware come Colonial Pipeline e la diffusione di gravi vulnerabilità come Apache Log4j. Ormai gli hacker dispongono di moltissimi modi per bucare l’infrastruttura IT delle aziende. La soluzione Qualys Context XDR semplifica questa complessità individuando le minacce, assegnando la priorità agli avvisi basandosi sul contesto e rispondendo rapidamente e in modo articolato».

Come concluso da Sumedh Thakar, Presidente e CEO di Qualys: «La cybersecurity sta diventando sempre più complessa, e ce lo dimostrano gli attacchi alla supply chain del software come Kayesa, gli attacchi ransomware come Colonial Pipeline e la diffusione di gravi vulnerabilità come Apache Log4j. Ormai gli hacker dispongono di moltissimi modi per bucare l’infrastruttura IT delle aziende. La soluzione Qualys Context XDR semplifica questa complessità individuando le minacce, assegnando la priorità agli avvisi basandosi sul contesto e rispondendo rapidamente e in modo articolato».

Qualys Context XDR Live: appuntamento il 22 febbraio

Il prossimo 22 febbraio si terrà la presentazione di Qualys Context XDR Live tenuta direttamente dal Presidente e CEO di Qualys, Sumedh Thakar alle ore 10.00 PT. I partecipanti potranno vedere Context XDR in azione. Qualys dimostrerà perché il contesto fa la differenza quando si tratta di rispondere agli incidenti. L’evento prevede una sessione live di domande e risposte. P