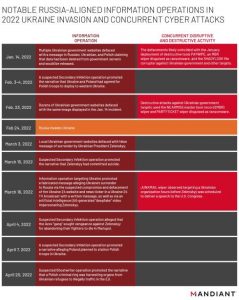

Mandiant ha pubblicato una nuova ricerca che offre una panoramica completa e un’analisi delle varie attività di information operation (IO) osservate durante la risposta all’invasione russa dell’Ucraina.

Il report rileva nuove campagne di IO non ancora segnalate e nuove attribuzioni ad attori malevoli cinesi e iraniani che hanno condotto contemporaneamente le proprie campagne, mostrando come queste abbiano coinciso con attacchi disruptive rivolti all’Ucraina.

Come sottolineato fin dalle prime battute di una nota ufficiale da Alden Wahlstrom, Senior Analyst: «Sebbene alcune di queste attività siano note o siano già state segnalate, il report mostra come gli attori e le campagne note possano essere sfruttate o riorientate per supportare interessi di sicurezza emergenti, compresi conflitti su larga scala. Per anni gli analisti hanno documentato che l’Ucraina, da sempre uno dei principali interessi strategici da parte della Russia, è un terreno di prova per le attività cyber russe che potrebbero poi essere utilizzate altrove. Ora siamo testimoni di come gli attori filo-russi abbiano sfruttato le risorse e le infrastrutture della campagna sviluppate nel tempo (in tutto o in parte) per colpire l’Ucraina».

Come sottolineato fin dalle prime battute di una nota ufficiale da Alden Wahlstrom, Senior Analyst: «Sebbene alcune di queste attività siano note o siano già state segnalate, il report mostra come gli attori e le campagne note possano essere sfruttate o riorientate per supportare interessi di sicurezza emergenti, compresi conflitti su larga scala. Per anni gli analisti hanno documentato che l’Ucraina, da sempre uno dei principali interessi strategici da parte della Russia, è un terreno di prova per le attività cyber russe che potrebbero poi essere utilizzate altrove. Ora siamo testimoni di come gli attori filo-russi abbiano sfruttato le risorse e le infrastrutture della campagna sviluppate nel tempo (in tutto o in parte) per colpire l’Ucraina».

Gli elementi chiave presenti nella ricerca sono:

Camp agna ‘Secondary Infektion’

agna ‘Secondary Infektion’

- La campagna di influenza da parte della Russia, nota come “Secondary Infektion’, iniziata prima dell’invasione, ha continuato a operare per diffondere disinformazione sul presidente Zelensky. Queste sono le nuove operazioni che Mandiant ha collegato alla Secondary Infektion.

- Un’operazione di Secondary Infektion avvenuta a marzo ha falsamente affermato che Zelensky si fosse suicidato nel bunker militare di Kiev dove conduceva la resistenza contro l’invasione, sostenendo che era arrivato al suicidio a causa dei fallimenti militari dell’Ucraina;

- Un’altra operazione di Secondary Infektion di aprile sosteneva che la “banda” Azov volesse vendicarsi di Zelensky per aver abbandonato i suoi combattenti a morire a Mariupol e affermava che i comandanti del gruppo Azov avevano tentato di fuggire dalla città fingendosi civili;

- Le operazioni in lingua ucraina e russa hanno affermato che i governi ucraino e polacco hanno cercato di consentire alle truppe polacche di posizionarsi nell’Ucraina occidentale, una mossa che hanno dipinto come un anatema per il popolo ucraino.

Ghostwriter

- Una nuova operazione Ghostwriter, che Mandiant attribuisce pubblicamente per la prima volta, ha utilizzato risorse compromesse per pubblicare contenuti inventati, promuovendo la narrativa secondo cui un gruppo criminale polacco prelevava organi dai rifugiati ucraini per trafficarli illegalmente nell’Unione Europea.

- La pubblicazione ha continuato a sostenere in modo falso che l’Agenzia per la sicurezza interna polacca stava indagando sull’impresa criminale, che avrebbe coinvolto “funzionari polacchi di alto livello”.

Identificato un nuovo gruppo iraniano

- Una campagna a favore dell’Iran che Mandiant non ha nominato in precedenza è soprannominata ora “Roaming Mayfly”, a causa dei potenziali legami con la campagna di influenza Endless Mayfly allineata all’Iran, di cui Citizen Lab ha riferito nel 2019.

- Secondo l’analista di Mandiant Sam Riddel “l’Iran sta utilizzando l’Ucraina per dirottare la narrazione nella speranza che le sue attività IO abbiano una risonanza maggiore”.

- Le attività IO legate a Roaming Mayfly comprendono:

- Messaggi diretti al pubblico di lingua araba in cui si afferma che “gli Stati Uniti sono fuggiti dall’Afghanistan nel 2021 e ora hanno abbandonato l’Ucraina, che meritava il suo destino a causa della sua alleanza con l’asse del male americano”;

- Dichiarando che l’Ucraina non avrebbe dovuto cedere le sue armi nucleari, sottintendendo che tale concessione l’avrebbe resa vulnerabile alla successiva invasione;

- Accusando l’Occidente di ipocrisia nei rapporti con l’Arabia Saudita rispetto alla Russia, accostando la guerra in Ucraina a quella nello Yemen;

- Rivolgendosi alla popolazione russa alla vigilia della guerra, in quello che sembrava essere un tentativo di utilizzare la crisi per alimentare tensioni tra Russia e Israele;

- La campagna ha fatto leva su un sosia (ora sospeso) del giornalista russo e pensatore di politica esterna Fyodor Lukyanov, per pubblicare tweet che suggerivano che l’intelligence israeliana stesse sostenendo l’Ucraina contro la Russia nell’attuale crisi e che Israele avesse sostenuto le “rivoluzioni colorate ucraine” del 2000, 2004 e 2014.

Attività Pro-PRC IO DRAGONBRIDGE

- DRAGONBRIDGE, una campagna Pro-PRC composta da migliaia di account non autentici su numerose piattaforme di social media, siti web e forum, ha modificato la sua messaggistica per produrre contenuti in inglese e cinese che riprendono narrazioni promosse dai media statali russi e dalle campagne di influenza.

- Questa è la prima volta che Mandiant ha collegato pubblicamente la campagna DRAGONBRIDGE alla disinformazione secondo cui in Ucraina vi sarebbero laboratori collegati al Pentagono che conducono ricerche sulle armi biologiche