In questo articolo, Cyril Amblard-Ladurantie, Product Marketing Manager di Mega International spiega come affrontare le sfide poste dalla DORA, la normativa che regola la gestione del rischio delle tecnologie ICT e del settore finanziario, e con quali strumenti

Buona lettura!

I cinque pilastri del Digital Operational Resilience Act (DORA)

L’importanza della resilienza operativa per le organizzazioni ha portato l’Unione Europea alla definizione del Digital Operational Resilience Act (DORA), istituito per rafforzare le strutture delle tecnologie dell’informazione e della comunicazione (ICT) delle aziende del settore finanziario. L’approccio globale della DORA è strutturato attorno a cinque pilastri fondamentali, ognuno dei quali è stato progettato per affrontare aspetti distinti della resilienza operativa digitale.

Gestione del rischio ICT

Al centro del framework DORA c’è la gestione del rischio ICT, che impone alle organizzazioni di identificare, valutare e mitigare i rischi associati ai loro sistemi informatici. Questo approccio proattivo assicura che le potenziali vulnerabilità siano affrontate prima che si trasformino in problemi più significativi. Le organizzazioni sono incoraggiate ad adottare un processo di gestione del rischio olistico, che comprenda valutazioni regolari del rischio, lo sviluppo di strategie di mitigazione del rischio e il monitoraggio continuo dell’ambiente ICT. Promuovendo una cultura di consapevolezza del rischio, le entità possono migliorare la loro resilienza contro le varie minacce digitali.

Gestione, classificazione e segnalazione degli incidenti

Questo pilastro sottolinea l’importanza di un approccio organizzato alla gestione degli incidenti legati all’ICT. Richiede alle aziende di stabilire e mantenere solidi meccanismi per identificare, classificare e segnalare prontamente gli incidenti. Questo processo non solo aiuta a risolvere rapidamente i problemi, ma fornisce anche informazioni preziose che possono prevenire eventi futuri. Inoltre, il DORA raccomanda pratiche di reporting trasparenti, garantendo che le parti interessate, comprese le autorità di regolamentazione, siano informate sugli incidenti significativi. Questa trasparenza è fondamentale per mantenere la fiducia e per il rafforzamento collettivo della resilienza operativa digitale in tutti i settori.

Test di resilienza operativa digitale

Ai sensi della DORA, le organizzazioni devono condurre regolarmente test di resilienza per verificare l’efficacia delle loro strategie. Ciò comporta la simulazione di vari scenari, tra cui attacchi informatici, guasti ai sistemi e altre interruzioni, per valutare la capacità dei sistemi ICT di resistere e riprendersi da tali eventi. Grazie a questi test, le aziende possono identificare i punti deboli della loro infrastruttura digitale e dei processi, consentendo loro di apportare modifiche informate. Questo ciclo di valutazione e miglioramento continuo è fondamentale per tenere il passo con l’evoluzione del panorama delle minacce digitali.

Gestione del rischio ICT di terze parti

Riconoscendo che le operazioni digitali di molte organizzazioni sono intrecciate con servizi di terze parti, la DORA pone un’enfasi significativa sulla gestione dei rischi associati a queste entità esterne. Le organizzazioni sono tenute a condurre un’accurata due diligence sui fornitori di servizi terzi, assicurandosi che anche questi partner aderiscano a rigorosi standard di resilienza digitale. Questo pilastro sottolinea la necessità di contratti completi che definiscano chiaramente le responsabilità e le aspettative relative alla gestione del rischio ICT, alla gestione degli incidenti e ai test di resilienza. Una gestione efficace del rischio da parte di terzi garantisce che l’intera catena di fornitura contribuisca positivamente alla resilienza operativa complessiva dell’organizzazione.

Condivisione di informazioni e intelligence

L’ultimo pilastro del DORA promuove la condivisione di informazioni e intelligence relative alle minacce e alle vulnerabilità informatiche tra le organizzazioni. Promuovendo un ambiente collaborativo, le entità possono beneficiare di un pool collettivo di conoscenze ed esperienze, migliorando la loro capacità di anticipare e rispondere alle sfide digitali. Questa comprensione condivisa facilita lo sviluppo di best practice e l’implementazione di misure proattive, rafforzando la resilienza operativa digitale delle singole organizzazioni e del settore finanziario.

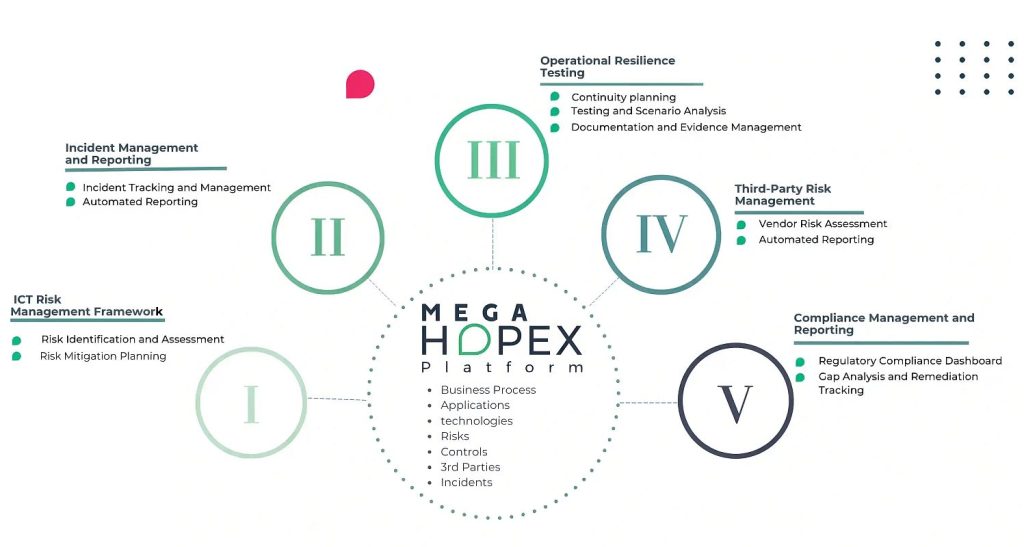

I cinque pilastri di DORA e HOPEX

La piattaforma HOPEX di Mega International fornisce soluzioni integrate per la gestione della governance, del risk management e della compliance (GRC) aziendale. Nel contesto del Digital Operational Resilience Act (DORA), HOPEX può supportare le entità finanziarie nel soddisfare i requisiti della normativa. Ecco come:

- Quadro di gestione del rischio ICT

- Identificazione e valutazione dei rischi: HOPEX aiuta a identificare e valutare i rischi ICT fornendo strumenti per mappare il panorama digitale dell’organizzazione, compresi asset, processi e servizi di terze parti. Ciò consente alle entità finanziarie di individuare le vulnerabilità e di valutarne l’impatto potenziale.

- Pianificazione della mitigazione del rischio: la piattaforma facilita lo sviluppo e l’implementazione di piani di mitigazione del rischio.

- Gestione e segnalazione degli incidenti

- Tracciamento e gestione degli incidenti: HOPEX offre funzionalità per la gestione degli incidenti, consentendo alle organizzazioni di registrare, tracciare e gestire in modo efficiente gli incidenti di cybersecurity. Questo aspetto è fondamentale per soddisfare i requisiti della DORA in materia di risposta e ripristino degli incidenti.

- Reporting automatizzato: la piattaforma può automatizzare la generazione e l’invio di rapporti sugli incidenti alle autorità di regolamentazione, garantendo che i rapporti siano tempestivi, accurati e conformi alle linee guida della DORA.

- Resilienza operativa

- Pianificazione della continuità: HOPEX consente alle organizzazioni di identificare le operazioni critiche, costruire e testare la propria strategia di continuità e monitorare la resilienza operativa.

- Test e analisi degli scenari: la soluzione di Mega supporta i test di resilienza consentendo alle organizzazioni di simulare vari scenari di minaccia informatica e di valutare l’efficacia delle loro strategie di risposta. Questo aiuta a identificare le lacune nella resilienza dell’organizzazione e ad apportare le necessarie modifiche.

- Documentazione e gestione delle prove: la piattaforma aiuta a documentare i processi di test, i risultati e le azioni correttive intraprese. Questa documentazione è fondamentale per dimostrare la conformità ai requisiti di test e audit della DORA.

- Gestione del rischio di terze parti

- Valutazione del rischio del fornitore: HOPEX può semplificare il processo di valutazione e gestione dei rischi associati ai fornitori terzi di servizi ICT. Fornisce strumenti per valutare la conformità del fornitore agli standard di sicurezza e monitorare i rischi in corso.

- Gestione della conformità e reporting

- Cruscotto di conformità normativa: HOPEX include funzioni per il monitoraggio della conformità normativa, offrendo dashboard e strumenti di reporting che forniscono una panoramica dello stato di conformità dell’organizzazione al DORA e ad altre normative pertinenti.

- Analisi delle lacune e monitoraggio dei rimedi: HOPEX può facilitare l’analisi delle lacune per identificare le aree in cui l’organizzazione non soddisfa i requisiti del DORA e tenere traccia dei progressi degli sforzi per rimediare a tali lacune.

Sfruttando HOPEX, le entità finanziarie possono migliorare la loro resilienza operativa digitale, semplificare la conformità al DORA e gestire efficacemente il complesso panorama dei rischi nell’era digitale. L’approccio integrato al GRC della piattaforma aiuta le organizzazioni a soddisfare i requisiti normativi e a rafforzare la loro posizione di rischio complessiva.

di Cyril Amblard-Ladurantie, Product Marketing Manager