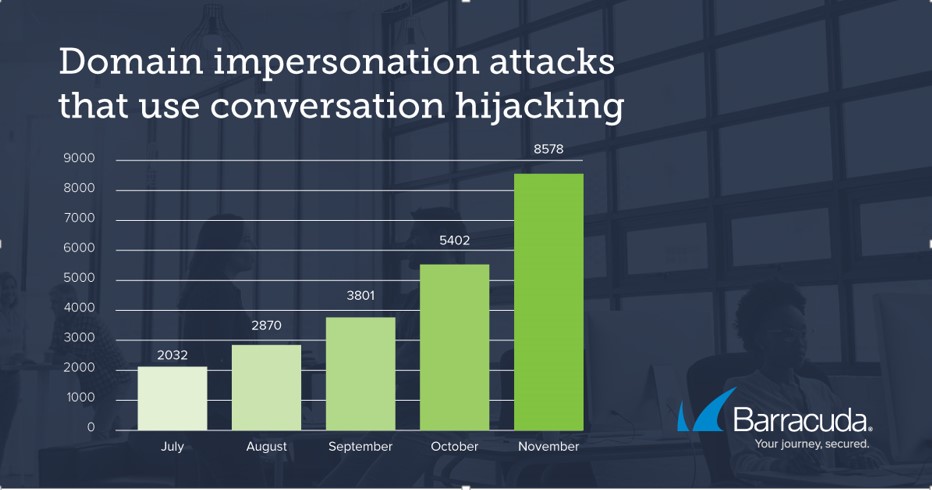

Negli ultimi mesi, i ricercatori Barracuda hanno registrato un netto aumento degli attacchi di domain impersonation utilizzati per aprire la strada al conversation hijacking. L’analisi di circa 500.000 attacchi e-mail mensili mostra un incremento del 400% di questo tipo di attacco. Nel luglio 2019, si sono verificati circa 500 attacchi di domain impersonation nelle e-mail analizzate; a novembre erano oltre 2000. Si tratta di attacchi sofisticati e molto mirati, cosa che li rende efficaci, difficili da rilevare e costosi.

La minaccia

Conversation hijacking – I cybercriminali si inseriscono nelle conversazioni aziendali esistenti o ne avviano di nuove in base alle informazioni raccolte da account di posta elettronica compromessi o da altre fonti. Il conversation hijacking fa generalmente – anche se non sempre – parte di un attacco di tipo account takeover. Gli hacker dedicano tempo a leggere le e-mail e a monitorare l’account compromesso per comprendere le attività aziendali e raccogliere informazioni su trattative in corso, procedure di pagamento e altri dettagli.

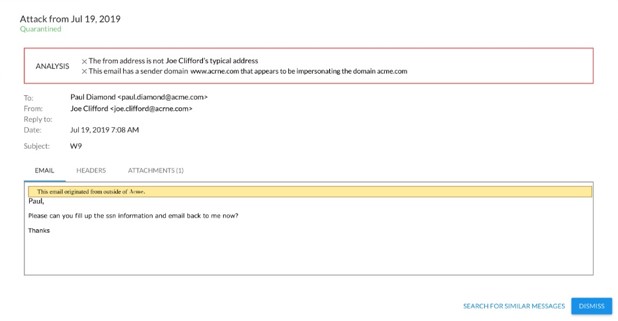

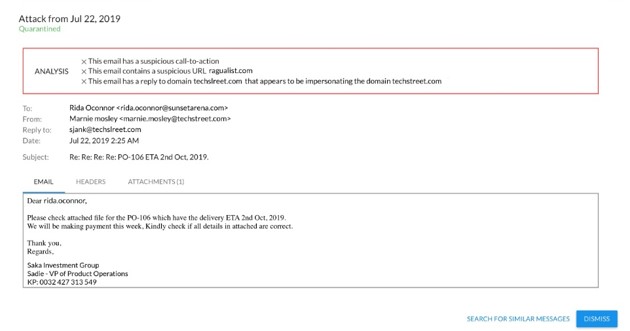

I cybercriminali raramente utilizzano gli account compromessi per il conversation hijacking. Ricorrono piuttosto all’email domain impersonation. Sfruttano le informazioni prevenienti dagli account compromessi, comprese le conversazioni interne ed esterne tra dipendenti, partner e clienti, per elaborare messaggi convincenti, inviarli da domini falsi e indurre con l’inganno le vittime a effettuare trasferimenti di denaro o aggiornare informazioni di pagamento.

I dettagli

I cybercriminali dedicano molto tempo alla pianificazione del conversation hijacking prima di lanciare i loro attacchi. Utilizzano l’account takeover o effettuano ricerche sull’organizzazione target per comprendere le transazioni aziendali e preparare gli attacchi. I criminali informatici utilizzano la domain impersonation, ricorrendo, tra le altre, anche a tecniche di typosquatting, come la sostituzione o l’aggiunta di una lettera nell’URL. In preparazione dell’attacco, i cybercriminali registreranno o acquisteranno un dominio dal nome simile a quello che vogliono imitare.

La domain impersonation è un attacco a impatto molto elevato. Può essere facile non avvertire le sottili differenze tra l’URL legittimo e quello imitato. A volte, i criminali modificano il Top-Level-Domain (TLD), utilizzando .net o .co anziché .com, per ingannare le vittime.

I criminali informatici investono una notevole quantità di sforzi, tempo e denaro per registrare un falso dominio e dirottare una conversazione. Gli hacker, tuttavia, non sempre utilizzano gli account di posta elettronica compromessi per portare a termine gli attacchi di domain impersonation, in quanto è più probabile che il proprietario di un account compromesso si accorga di una comunicazione fraudolenta. Inoltre, gli account solitamente non restano compromessi a lungo, mentre il conversation hijacking può comportare settimane di comunicazione continua tra l’hacker e la vittima. Di conseguenza, quando utilizzano la domain impersonation, i criminali informatici portano la conversazione al di fuori dell’organizzazione. Questo consente loro di procedere con gli attacchi, anche se gli account precedentemente colpiti sono stati ripuliti e protetti.

In ultima analisi, l’obiettivo di questi attacchi è indurre con l’inganno le vittime a trasferire somme di denaro, effettuare pagamenti o modificare i dettagli di pagamento. La domain impersonation e il conversation hijacking richiedono un investimento sia in termini di tempo sia di denaro da parte dell’hacker. Un costo che per i criminali vale sicuramente la pena sostenere, in quanto questi attacchi personalizzati hanno spesso più successo rispetto ad altri attacchi di phishing meno sofisticati.

Di seguito, qualche consiglio da Barracuda per proteggere le aziende dal conversation hijacking:

Preparate i dipendenti a riconoscere e segnalare gli attacchi

Formate gli utenti sugli attacchi e-mail, compresi il conversation hijacking e la domain impersonation, come parte della formazione sulla sicurezza. Accertatevi che lo staff sia in grado di riconoscere gli attacchi e comprenderne la natura fraudolenta e sappia come segnalarli. Utilizzate simulazioni di phishing per addestrare gli utenti a identificare i cyberattacchi, testare l’efficacia della formazione e individuare gli utenti più vulnerabili.

Implementate una protezione contro l’account takover

Molti attacchi di conversation hijacking inizieranno con l’account takeover; accertatevi quindi che i truffatori non utilizzino la vostra organizzazione per lanciarli. Utilizzate l’autenticazione a più fattori per fornire un livello di sicurezza aggiuntivo che vada oltre il nome utente e la password. Implementate tecnologia in grado di riconoscere la compromissione degli account e di porvi rimedio in tempo reale, avvisando gli utenti ed eliminando le e-mail fraudolente inviate da account compromessi.

Monitorate le regole della posta in arrivo, i login agli account e la registrazione di domini

Utilizzate la tecnologia per identificare attività sospette, ad esempio accessi da posizioni e indirizzi IP insoliti, potenziali indizi di account compromesso. Accertatevi anche di monitorare gli account di posta elettronica allo scopo di rilevare eventuali regole sospette della posta in arrivo, spesso utilizzate come parte dell’account takeover. I criminali eseguono l’accesso all’account compromesso, creano regole di inoltro e nascondono o eliminano qualsiasi e-mail che inviano dall’account, per cercare di nascondere le loro tracce. Monitorate la registrazione di nuovi domini che potrebbero essere potenzialmente utilizzati per la contraffazione attraverso tecniche di typosquatting. Numerose organizzazioni optano per l’acquisto di domini strettamente correlati al proprio per evitarne il potenziale uso fraudolento da parte dei cybercriminali.

Sfruttate l’intelligenza artificiale

I truffatori adattano tattiche e-mail per bypassare gateway e filtri antispam, per cui è importante implementare una soluzione che utilizza l’intelligenza artificiale per rilevare e bloccare gli attacchi, account takeover e domain impersonation compresi. Implementate tecnologia appositamente progettata che non faccia affidamento esclusivamente sulla ricerca di allegati o collegamenti fraudolenti. Il ricorso all’apprendimento automatico per l’analisi dei modelli di comunicazione normali nella vostra organizzazione consente di individuare anomalie che possono indicare un attacco.

Rafforzate le policy interne

Aiutate i dipendenti a evitare di commettere costosi errori creando linee guida e mettendo in atto procedure che prevedono la conferma di tutte le richieste e-mail relative a bonifici e modifiche di pagamento. Richiedete la conferma di persona o telefonica e/o l’approvazione di più persone per tutte le transazioni finanziarie.