Recentemente, milioni di veicoli Kia sono stati colpiti da una vulnerabilità che ha permesso ad attori malintenzionati di controllarli da remoto, semplicemente utilizzando il numero di targa. Questo episodio porta a riflettere su come il concetto di endpoint sia cambiato negli ultimi anni, andando ben oltre i computer e i telefoni cellulari che tradizionalmente proteggevamo. Oggi, qualsiasi dispositivo connesso a una rete è un potenziale bersaglio per i cybercriminali e, con la proliferazione dell’Internet delle Cose (IoT), della connettività dei dispositivi, dei sistemi industriali e persino delle automobili, la superficie di attacco continua a crescere.

In passato, la gestione degli endpoint era relativamente semplice. Oggi, il numero di dispositivi connessi alle reti aziendali è aumentato esponenzialmente e ognuno di essi rappresenta un potenziale punto d’ingresso per i malintenzionati.

Questa crescita degli endpoint pone anche una sfida maggiore per le organizzazioni che cercano di mantenere un controllo efficace su tutti questi dispositivi. Secondo Forrester, il 62% delle aziende riconosce di avere difficoltà a mantenere un inventario accurato di tutti i propri asset connessi. Questo è un problema serio perché, senza un monitoraggio adeguato, è praticamente impossibile identificare e correggere tempestivamente le vulnerabilità. Un ambiente digitale non completamente mappato è un bersaglio facile per gli attacchi informatici, soprattutto quando alcuni dispositivi connessi potrebbero non essere aggiornati o adeguatamente protetti.

Alla luce di questa situazione, è evidente che fare affidamento esclusivamente sulle soluzioni di sicurezza tradizionali, come gli antivirus basati su firme, è ormai obsoleto. Le minacce odierne sono più sofisticate e gli attacchi sono più sottili e difficili da rilevare. Per questo è fondamentale utilizzare tecnologie più avanzate, in grado di rispondere a queste sfide moderne. Le soluzioni di sicurezza non possono più limitarsi a identificare le minacce conosciute; devono ora anticipare comportamenti anomali, rilevare schemi che potrebbero indicare un attacco imminente e, soprattutto, fornire una risposta rapida ed efficace.

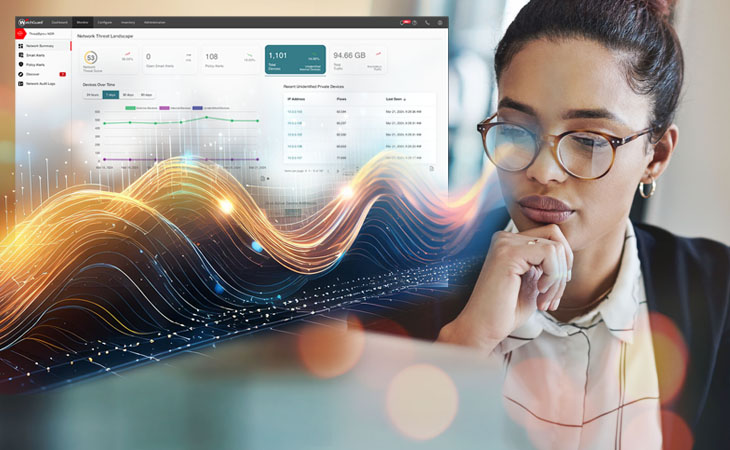

Questo approccio proattivo e preventivo, offerto da tecnologie come Endpoint Detection and Response (EDR) ed Extended Detection and Response (XDR), è essenziale per mitigare i rischi derivanti dall’aumento della connettività. Ogni tecnologia risponde a esigenze specifiche: mentre l’EDR si concentra sulla protezione dei singoli endpoint, l’XDR estende la protezione all’intera rete. La scelta della soluzione da implementare dipenderà dalle esigenze specifiche di ciascuna azienda, garantendo così una strategia di cybersecurity personalizzata ed efficace.

Nonostante la disponibilità di tecnologie avanzate, molte aziende continuano a non adottare misure di sicurezza adeguate. Questo emerge chiaramente dal rapporto Forrester, secondo cui il 50% delle organizzazioni considera insufficienti le proprie misure di protezione degli endpoint, dimostrando di essere impreparate a fronteggiare le minacce attuali. Inoltre, un preoccupante 12% delle aziende aggiorna il firmware solo quando percepisce una minaccia imminente, un approccio reattivo che espone a molte vulnerabilità per un periodo prolungato. Questo scenario evidenzia l’urgente necessità di adottare soluzioni più robuste e preventive come l’EDR o l’XDR.

Tuttavia, implementare queste tecnologie non è sufficiente. Devono essere accompagnate da una strategia solida che prioritizzi la visibilità e il controllo continui su tutti i dispositivi connessi, garantendo che patch e aggiornamenti vengano applicati regolarmente e non solo durante una crisi.

Rivedere e aggiornare costantemente le politiche di sicurezza degli endpoint è essenziale per consentire alle aziende di adattarsi all’evoluzione degli endpoint. Solo così sarà possibile affrontare efficacemente la superficie di attacco in continua espansione e anticipare i rischi prima che diventino problemi critici.

A cura Ivan De Tomasi, Country Manager Italia e Malta di WatchGuard Technologies