Nella maggior parte delle organizzazioni l’aumento di dimensioni e complessità non è stato accompagnato da una corrispondente crescita del team addetto alla sicurezza. Per quanto questi fattori abbiano reso il personale specializzato nella sicurezza un asset ancora più prezioso, spesso questo personale è stato lasciato solo a lottare per stare al passo con la crescita e il cambiamento.

Ma crescendo, l’infrastruttura tende anche a divenire più complessa e tale complessità crea non solo maggior carico di lavoro per i team addetti alla sicurezza e alle operation, ma anche punti ciechi per le tecniche di difesa tradizionale. Proteggere un’infrastruttura oggi richiede una maggiore visibilità e molteplici punti di applicazione distribuiti nell’infrastruttura stessa.

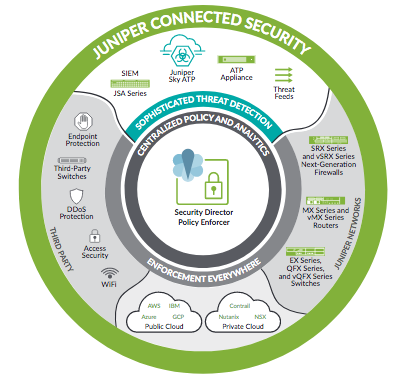

Sono quindi necessarie soluzioni di sicurezza in grado di fornire funzionalità di “threat intelligence” in ogni punto di connessione sulla rete, operando su larga scala e, allo stesso tempo, capaci di tenere testa alle esigenze di crescita. L’integrazione di molteplici punti di difesa è necessaria per creare una sicurezza più efficace. La visibilità rende possibile una più rapida identificazione delle minacce e molteplici punti di applicazione migliorano le capacità di isolare le minacce appena identificate.

A queste esigenze risponde Juniper Connected Security che protegge gli utenti, le applicazioni e l’infrastruttura garantendo la visibilità su chi e cosa si trova sulla rete. Ciò fornisce protezione il più possibile vicino all’endpoint, sfruttando i vantaggi dell’integrazione e dell’infrastruttura. I più recenti aggiornamenti al firewall “containerizzato” di Juniper – il modello cSRX – e l’aggiunta della security intelligence alla piattaforma di routing altamente scalabile MX dimostrano il costante impegno dell’azienda verso l’integrazione della sicurezza in tutti i suoi settori di mercato.

Qualcosa di più di un mero firewall L4

Nello specifico, cSRX estende la sicurezza al luogo in cui le applicazioni cloud native risiedono, garantendo la coerenza delle policy tra cloud pubblico, cloud privato e infrastrutture IoT.

cSRX può essere integrato con i tradizionali sistemi di gestione della sicurezza e con i controller SDN, quali Tungsten Fabric o Juniper Contrail. Ad esempio, se inserito/introdotto nella rete usando Contrail, il cSRX rafforza la microsegmentazione con una gestione delle minacce, più profonda e aggiungendo protezione dal layer 4 al layer 7. Dal punto di vista del team responsabile delle applicazioni, cSRX è semplicemente una tappa intermedia del networking e l’applicazione dellepolicy è trasparente, semplificandone la gestione.

cSRX è in assoluto il primo firewall containerizzato. Ignora deliberatamente il routing dinamico e le funzionalità di rete degli SRX virtuali o hardware, così da mantenere la propria agilità.

Inoltre, le istanze del firewall cSRX possono essere attivate in pochi secondi e hanno le dimensioni ridotte tipiche delle applicazioni containerizzate.

Non a caso, cSRX integra funzioni quali l’advanced threat protection e il blocco di URL o di IP in base a threat feed sempre aggiornati. Questo lo rende qualcosa di più di un mero firewall L4, tipico degli ambienti containerizzati, piuttosto lo pone come strumento centrale della sicurezza nell’infrastruttura containerizzata.

Security Intelligence per i router MX Series

A sua volta, SecIntel, l’intelligence security di Juniper Networks, offre informazioni sulle minacce in tempo reale, permettendo il filtraggio automatico e reattivo del traffico. Tradizionalmente disponibile su SRX Series Services Gateways di Juniper Networks, la funzionalità SecIntel è ora disponibile sui router MX Series. In tal modo è possibile estendere la sicurezza all’infrastruttura di routing bloccando il traffico di tipo “command and control” individuato da Juniper SkyATP, dai Threat Labs o inserito come blacklist dall’utente, trasformando i layer di connettività in layer di sicurezza automatizzata.

SecIntel completa la soluzione DDoS sviluppata da Juniper con il partner Corero, rendendo possibile la creazione di una vera architettura di difesa senza investire in nuovo hardware. Insieme, queste soluzioni riducono il carico di lavoro sulle risorse di sicurezza a monte, eliminando le operazioni di analisi che non richiedono un’ispezione profonda e consentendo di ottimizzare le risorse per la sicurezza. L’integrazione di SecIntel per i router MX è disponibile in JUNOS 19.3.