A cura di Lantech Longwave – Business Unit Security

Nell’era della digitalizzazione, in cui internet, dispositivi mobili, smart working, IoT, applicazioni cloud, etc. la fanno da padrona, non si parla più di probabilità dell’essere vittime di un attacco informatico. Le architetture, le tecnologie e le minacce stesse si sono evolute, così come l’idea che la prevenzione non possa essere considerata un meccanismo di difesa totalmente affidabile: cyber attacks happen!

Proprio partendo da questo concetto diventa inevitabile per le aziende armarsi di strumenti, persone e tecnologie che consentano agli analisti di sicurezza di avere evidenza di eventuali infezioni pressochè in tempo reale, mettendo in campo azioni di containment & remediation nel minor tempo possibile.

L’oggetto del desiderio di un’analista, nella realtà attuale, è rappresentato da tutto ciò che possa essere il più fruibile, semplice, intuitivo ed immediato possibile, perché come Cisco stessa afferma: gli analisti non hanno tempo di apprendere nuovi tool! E lo stesso concetto può essere esteso a chiunque operi nel settore IT, dagli utenti finali, ai sistemisti, agli IT admin e ai Vendor stessi, perché di fronte ad un incidente di sicurezza, tutti noi diventiamo un po’ analisti!

Consapevoli del “problema security”, della necessità di dover eseguire investigazioni di IoC in maniera proattiva e frequente, dell’alto numero di tecnologie in gioco e di eventi identificati che devono essere correlati ed analizzati, diventa sempre più forte un concetto di Security that works together!

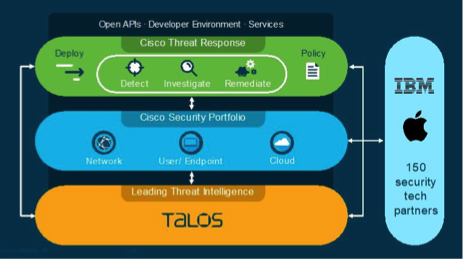

E Cisco Threat Response è la risposta a questa necessità, quale piattaforma centralizzata di visibility, investigation, response ed incident management in grado di correlare le evidenze provenienti dalle singole piattaforme ed agire quale cruscotto unico per pilotare le azioni di enforcement e remediation verso le soluzioni di management dedicate.

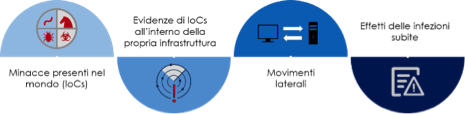

Non più un evento singolo e delocalizzato come punto di partenza di un processo di investigazione, quanto più una correlazione di IoC (es. informazioni di contesto e di settore, hash, feeds di intelligence, behavioural analytics, …) in un solo pannello all’interno del quale operatori del SOC, analisti di sicurezza o chiunque esegua attività di analisi ed investigazione su eventi di security sia in grado di avere visibilità a 360°, completa e retrospettiva, su ciò che è accaduto all’interno dell’infrastruttura di riferimento.

Parliamo di una soluzione che cerca di far coesistere al suo interno necessità in contrapposizione tra loro: tante tecnologie in gioco e tempi brevi di gestione. Per ridurre al minimo i processi di analisi ed investigazione, CTR integra in un unico pannello feeds esterni di threat intelligence e log interni generati da utenti, device e sistemi che caratterizzano l’infrastruttura di riferimento. Questa integrazione permette l’esecuzione di attività di remediation direttamente dal cruscotto CTR, in termini di quarantena dei Client, limitazione di accesso verso IP malevoli o blocco di domini e-mail sospetti, integrando nativamente soluzioni Cisco Securit e portali di intelligence (es. Talos, Virus Total, etc.). La soluzione è in grado inoltre di interfacciarsi con alcune soluzioni SIEM e SOAR per le quali sono disponibili open API.

L’output delle attività di investigazione viene poi rappresentato in grafici relazionali, intuitivi ed efficaci.

Di fronte all’alto numero di potenzialità riunite in unico cruscotto, sorge spontaneo il pensiero in termini economici: chissà quanto costerà?! Ulteriore ed incredibile (!!!) punto di forza è rappresentato dal fatto che in realtà, l’accesso a CTR è gratuito per i clienti che hanno scelto almeno una delle soluzioni Cisco Security, tra cui:

La piattaforma è efficace già nel caso in cui sia presente un’unica soluzione Cisco Security, ma trova massima espressione tante più sono le tecnologie convergenti in campo, permettendo di beneficiare appieno delle funzionalità di correlazione e management integrate.

A global and local Intelligence focused security

Security controls are only as effective as the quality of the intelligence they take action upon.

E proprio perché è la qualità dell’intelligence a disposizione di una tecnologia, a definirne l’efficacia, il core alla base di CTR è rappresentato dall’integrazione di 2 tipologie di fonti: da un lato troviamo feeds esterni, quali in primo luogo IoC provenienti da Talos, Virus Total, etc., dall’altro logs interni rappresentati da controlli di sicurezza (AMP, Firepower, Umbrella, Email Security e Stealthwatch) ed informazioni di contesto, il tutto all’interno di un’unica soluzione.

Let’s make security easy

Ma come cambia la quotidianità di un’analista con CTR?

Infine la vista aggregata da diverse fonti, unita alla possibilità di coordinare le azioni di remediation direttamente dalla console di CTR, permettono di incontrare l’esigenza di rispondere velocemente e con la maggior efficacia ad un incident

Ma in conclusione all’articolo, la domanda forse più ovvia e scontata è riconducibile a: perché proprio Cisco e perché proprio CTR?

Quello che ha da sempre attratto una realtà di System Integrator, come Lantech Longwave, è la maturità dimostrata da Cisco, quale Vendor in grado di offrire un portafoglio di offerta completo in relazione ai vettori di attacco più comuni, in una realtà orientata sempre di più nell’ottica della Security Integrata, dotata di piattaforme di management centralizzate e soluzioni fruibili ai diversi livelli di utenti, che siano essi guru, nerd, smanettoni o manager!

Ecco che in quest’ottica di Security a 360° appare più chiaro il titolo iniziale, slogan di Cisco, sposato da Lantech Longwave, nell’introduzione a CTR: Security must work together because cyber attacks happen!