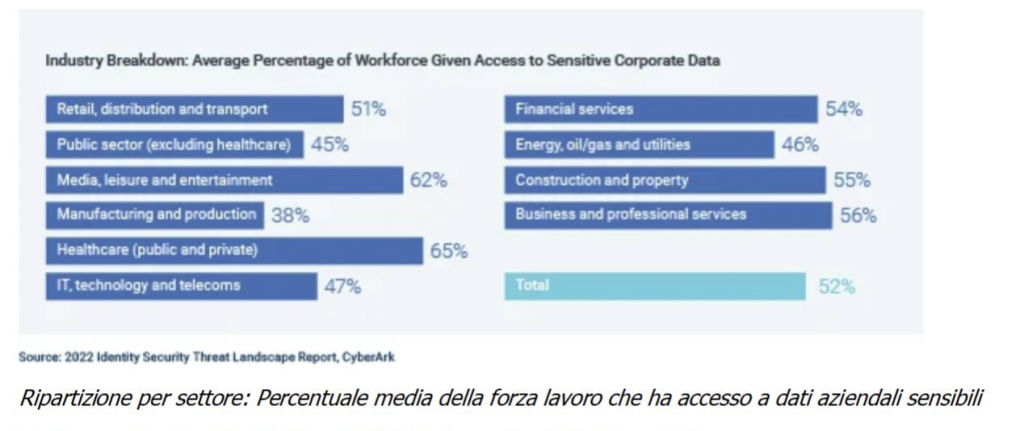

La definizione di privilegio sta cambiando, modificando tutto. Identità di ogni tipo – non solo i membri del team IT, ma tutti i dipendenti – possono accedere a dati, infrastrutture e sistemi sensibili facilmente sfruttabili dagli attaccanti. In media, più di 1.500 responsabili delle decisioni in materia di IT e sicurezza affermano che oltre la metà dei loro dipendenti ha accesso a dati aziendali sensibili. La gestione delle identità digitali – dalla concessione, modifica e revoca delle autorizzazioni, fino alla verifica della conformità – è essenziale, ma non facile. Il numero di identità che necessitano di protezione è in aumento in quanto le iniziative digitali e in-the-cloud delle organizzazioni crescono costantemente in termini di portata e di scala.

Inoltre, la protezione e la gestione delle identità è sempre più complesso perché:

· Molte aziende sono frenate da processi manuali che richiedono tempo, tecnologie obsolete e silos tra applicazioni, directory e archivi di dati.

· Con l’aumentare dei rischi, incrementano anche i carichi di lavoro, le ore e i livelli di stress e nel frattempo, le pressioni economiche esacerbano le carenze di risorse e competenze.

Per applicare veramente il minimo privilegio, i team IT hanno bisogno di controlli che contemplino tutte le identità caratterizzate da accessi completi, dagli amministratori IT fino agli utenti con privilegi più elevati. Ciò significa che le aziende devono ripensare a cosa sia e debba essere l’Identity Management, dal suo obiettivo alla sua esecuzione.

Proteggere le identità per l’intero ciclo di vita utilizzando automazione e orchestrazione

Come è noto, l’applicazione del minimo privilegio implica non solo la limitazione degli accessi in generale, ma anche la concessione agli utenti del livello minimo di autorizzazioni necessarie per eseguire solo le azioni pertinenti per il loro lavoro.

Il problema è che i processi manuali e soggetti a errori possono impedire a molte aziende di gestire in modo sicuro il ciclo di vita delle identità dei dipendenti.

Se si considera l’inizio del ciclo di vita, i nuovi dipendenti spesso attendono giorni o settimane per ottenere l’accesso ad applicazioni, servizi e sistemi IT di cui hanno bisogno. A un certo punto, l’impazienza può spingerli a cercare altri modi per farlo, compreso il ricorso allo “shadow IT”, termine spesso usato per descrivere sistemi e soluzioni IT implementati e usati all’interno delle organizzazioni senza l’approvazione esplicita dell’azienda stessa.

Consideriamo poi cosa potrebbe accadere se un membro del team IT dimenticasse un passaggio critico di un flusso di lavoro eseguito manualmente. Ad esempio, se un dipendente lascia l’azienda, il team IT potrebbe dover scorrere una lista di applicazioni a cui revocare l’accesso, una alla volta, a mano.

Qual è il rischio?

Un passo falso nella gestione delle identità lascia la porta aperta agli attori delle minacce per sfruttare account malprovvisti, iper-privilegiati o orfani, ed è un’attività che svolgono abitualmente.

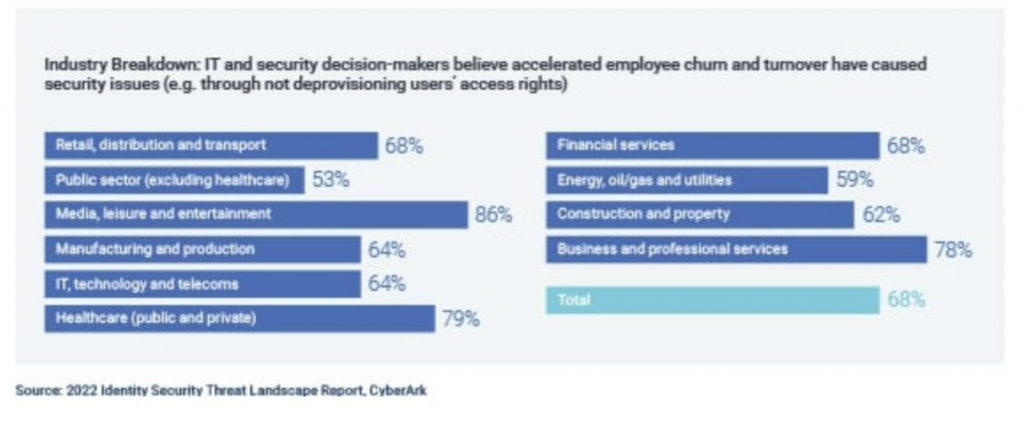

I responsabili delle decisioni IT ritengono che l’accelerazione del turnover dei dipendenti abbia causato problemi di sicurezza.

Le date di inizio e fine rapporto dei lavoratori, pur essendo importanti, sono solo il punto di partenza per una gestione continua del ciclo di vita delle identità. Garantire il minimo privilegio ai dipendenti per tutta la loro permanenza nell’organizzazione richiede:

· Mesi, anni e persino decenni di monitoraggio e riassegnazione dei privilegi per utente.

· Provisioning e deprovisioning degli accessi in base al cambiamento dei ruoli e dei sistemi, e all’aumento del numero di applicazioni.

· Garanzia di sincronizzazione della gamma di applicazioni coinvolte.

In un’epoca in cui i privilegi sono ovunque, compresa la capacità dei dipendenti di compiere azioni rischiose nelle applicazioni aziendali contenenti dati sensibili, questi pilastri dell’Identity Management richiedono un nuovo approccio.

Infatti, la maggior parte delle aziende gestisce manualmente le integrazioni tra dati, applicazioni, eventi e servizi e non dispone di procedure formali o flussi di lavoro coerenti per rivalutare, modificare o revocare accessi e privilegi.

Ecco alcune misure da implementare per adottare un approccio alla gestione delle identità orientato alla sicurezza, dal primo all’ultimo giorno di un utente

1. Centralizzare le policy, i controlli e le funzionalità di gestione del ciclo di vita, utilizzando flussi di lavoro automatizzati per:

· Inserire ed eliminare i dipendenti

· Definire e applicare ruoli, responsabilità, diritti di accesso e autorizzazioni di ciascun utente

Questo approccio può liberare il team da attività ripetitive e soggette a errori. L’integrazione di questi processi con il software HR consente di mantenere coerenza e precisione tra le piattaforme.

2. Federare le identità tra applicazioni e sistemi cloud e on-premise, in modo che il team possa:

· Fornire rapidamente l’accesso quando gli utenti ne hanno bisogno

· Adattare l’accesso all’evoluzione di ruoli o rischi

· Rimuoverlo quando gli utenti lasciano l’azienda.

I flussi di lavoro automatizzati possono aiutare a prevenire il “privilege creep” e la persistenza di account orfani che gli attaccanti spesso sfruttano per lanciare attacchi, rubare dati e altro ancora.

3. Ottenere una visione in tempo reale dei rischi potenziali – e la possibilità di agire su di essi – grazie a strumenti automatizzati che tengono traccia di aree quali:

· Utilizzo delle applicazioni

· Tentativi di accesso falliti

· Account non utilizzati

· Dati sulle minacce esterne.

Questo approccio in tre step offre visibilità e controllo scalabili attraverso flussi di lavoro automatizzati progettati per prevenire azioni rischiose da parte degli utenti e tentativi di violazione.

Di Massimo Carlotti, Sales Engineering Manager Italy di CyberArk