FireEye Email Security ha recentemente rilevato diverse campagne di phishing, localizzate principalmente in America ed Europa, che utilizzano tecniche di offuscamento del codice sorgente e sfruttano domini compromessi.

Questi domini si presentavano come se fossero dei siti web autentici e rubavano informazioni personali tra cui i dati delle carte di credito. Le informazioni sottratte venivano poi condivise attraverso applicazioni di messaggistica istantanea multi piattaforma e basate sul cloud.

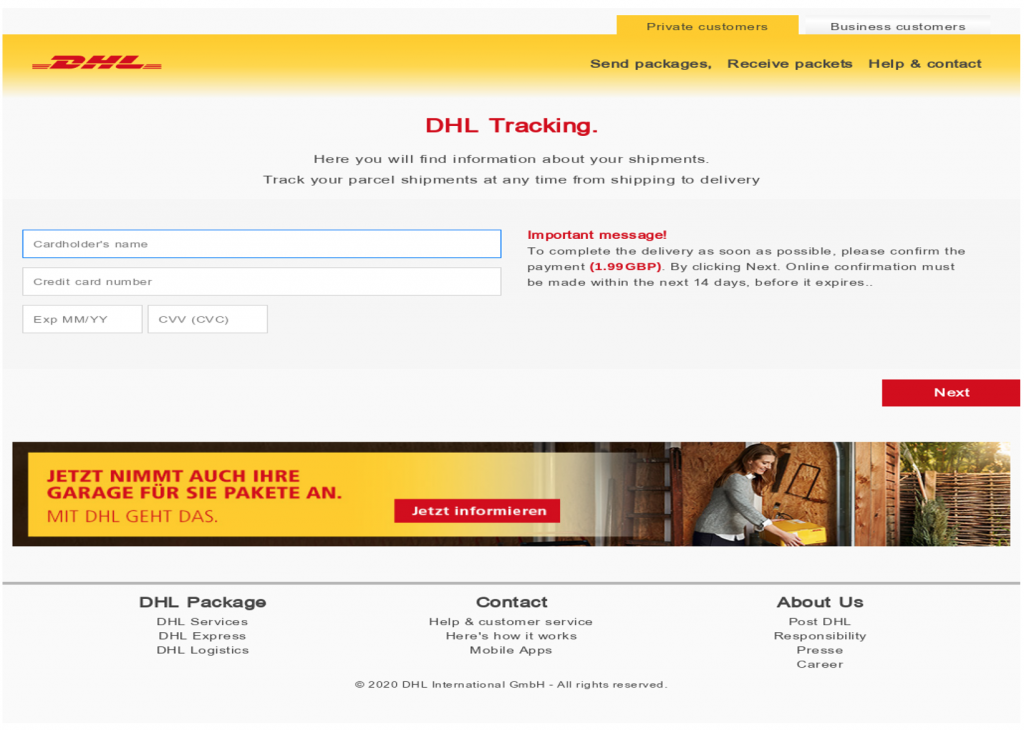

Questa campagna, in particolare, utilizzava una falsa pagina di monitoraggio delle spedizioni DHL.

Come sottolineato in una nota ufficiale da Gabriele Zanoni, Senior Strategic Consultant di Mandiant Services: «Gli attacchi di phishing che hanno come obiettivo gli utenti dei servizi di spedizione sono abbastanza comuni, quello che è particolare e preoccupante in questo caso sono le tecniche che hanno utilizzato in questa campagna, infatti sono più complesse di quelle che solitamente si trovano in uno dei kit standard di phishing».

Come sottolineato in una nota ufficiale da Gabriele Zanoni, Senior Strategic Consultant di Mandiant Services: «Gli attacchi di phishing che hanno come obiettivo gli utenti dei servizi di spedizione sono abbastanza comuni, quello che è particolare e preoccupante in questo caso sono le tecniche che hanno utilizzato in questa campagna, infatti sono più complesse di quelle che solitamente si trovano in uno dei kit standard di phishing».

L’attacco iniziava con una email ideata per ingannare l’utente e portarlo su un falso sito di DHL. La falsa pagina web a cui si veniva rimandati richiedeva i dettagli della carta di credito delle vittime e li mandava poi agli aggressori.

Tecniche di aggressione sempre più sofisticate

Questa campagna di phishing di DHL utilizza una tecnica poco diffusa per offuscare il codice nella pagina in cui era inserito. La pagina conteneva infatti tag validi e una formattazione appropriate, ma allo stesso tempo conteneva anche testo codificato del tutto incomprensibile senza una la decodifica prima del suo caricamento. La decodifica di tale testo viene effettuata da uno script all’interno del codice e in questo caso la decodifica è realizzata da un file di font, Web Open Font Format (WOFF), che avviene al caricamento della pagina e non sarà visibile nel contenuto della pagina stessa.

Questa campagna di phishing di DHL utilizza una tecnica poco diffusa per offuscare il codice nella pagina in cui era inserito. La pagina conteneva infatti tag validi e una formattazione appropriate, ma allo stesso tempo conteneva anche testo codificato del tutto incomprensibile senza una la decodifica prima del suo caricamento. La decodifica di tale testo viene effettuata da uno script all’interno del codice e in questo caso la decodifica è realizzata da un file di font, Web Open Font Format (WOFF), che avviene al caricamento della pagina e non sarà visibile nel contenuto della pagina stessa.

L’aggressore ha creato questo meccanismo per eludere il suo rilevamento da parte delle soluzioni di sicurezza, visto che molti fornitori utilizzano regole statiche basate su firme o regex.

La pagina di phishing adatta le parole nella sua pagina in base alla nazione della vittima. Il codice supporta le principali lingue parlate in Europa e nel continente americano come lo spagnolo, l’inglese e il portoghese.

Il backend contiene file PHP per ogni lingua supportata e vengono prelevati dinamicamente in base alla geo-localizzazione dell’indirizzo IP dell’utente.

Gli aggressori dietro questa campagna di phishing hanno tentato di rubare credenziali, dati delle carte di credito e altre informazioni critiche. I dati rubati sono stati inviati a indirizzi email e canali Telegram controllati direttamente dall’aggressore.

Ancora per Zanoni: «È stato interessante vedere come i kit di phishing utilizzati dagli aggressori si siano evoluti e siano ora in grado di combinare varie tecniche per eludere i diversi rilevamenti e come siano passati a tecniche non così comuni per l’esfiltrazione dei dati».

Alcune di queste tecniche includono: un kit di phishing accuratamente adattato per evitare il rilevamento da parte dei motori di ispezione dei contenuti, il mancato caricamento se si sospetta un’interazione non umana (identificando bot, crawler, infrastrutture anti-phishing), l’utilizzo della lingua locale basata sulla geolocalizzazione IP e l’esfiltrazione di dati tramite un bot di messaggistica istantanea.

Risposta anti phishing di FireEye

Hanno fatto uso di applicazioni di messaggistica istantanea crittografate, come Telegram, per inviare informazioni rubate ai server di Command & Control dell’attaccante. Accedendo a uno dei canali sotto il controllo dall’aggressore, FireEye ha rilevato che le informazioni critiche inviate nella chat includevano indirizzi IP e dati di carte di credito.

Gli aggressori, specialmente quelli che si occupano di campagne di phishing, sono sempre alla ricerca di nuovi metodi per eludere il rilevamento delle soluzioni di sicurezza. L’offuscamento offre loro un vantaggio che rende più difficile, per i fornitori di sicurezza, proteggere i loro clienti.

Utilizzando le applicazioni di messaggistica istantanea gli aggressori ottengono i dati degli utenti in tempo reale e le vittime possono opporre poca resistenza una volta che le loro informazioni personali sono state compromesse.

Come concluso da Zanoni: «Molti clienti ci domandano come potersi proteggere da queste tipologie di attacchi. Innanzitutto, le organizzazioni hanno necessità di educare i loro dipendenti sulle diverse tipologie e schemi di phishing che possono incontrare, specialmente durante le festività e i cambiamenti geo-politici, come possono essere la pandemia COVID, il Black Friday o le elezioni».

FireEye Email Security, grazie all’utilizzo di FAUDE (FireEye Advanced URL Detection Engine) protegge i clienti da queste tipologia di minacce di phishing. A differenza delle tradizionali tecniche anti-phishing dipendenti dall’ispezione statica del contenuto degli URL di phishing, FAUDE utilizza diversi motori di intelligenza artificiale (AI) e di apprendimento automatico (ML) per contrastare più efficacemente questi attacchi.