I ricercatori di ESET hanno lanciato un allarme rispetto alle migliaia di utenti che hanno scaricato le app spia FlyGram e Signal Plus Messenger da Google Play Store e Samsung Galaxy Store.

Si tratta, infatti, di due campagne attive rivolte agli utenti Android di Telegram e Signal, in cui gli attori delle minacce sono riconducibili al gruppo APT GREF allineato alla Cina. Molto probabilmente attive dal luglio 2020 e dal luglio 2022, rispettivamente per ciascuna app, le campagne hanno distribuito il codice di spionaggio Android BadBazaar attraverso il Google Play Store, il Samsung Galaxy Store e siti web dedicati che si spacciano per legittime applicazioni di chat criptate. Le app dannose sono FlyGram e Signal Plus Messenger.

Gli attori delle minacce hanno ottenuto le funzionalità delle false app di Signal e Telegram patchando le app open-source di Signal e Telegram per Android con codice maligno. Signal Plus Messenger è il primo caso documentato di spionaggio delle comunicazioni Signal di una vittima. Migliaia di utenti hanno scaricato le app spia.

Esperienza di app funzionante, ma con un’attività malevola in background

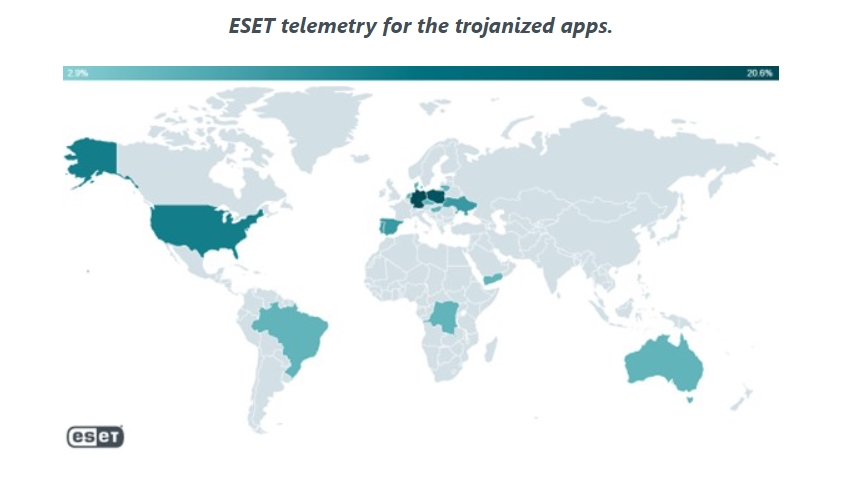

La telemetria di ESET ha segnalato rilevamenti su dispositivi Android in diversi Paesi in Unione Europea, negli Stati Uniti, in Ucraina e in altri paesi nel mondo. Entrambe le app sono state successivamente rimosse da Google Play.

“Il codice dannoso di BadBazaar era nascosto nelle app affette da trojan di Signal e Telegram, che forniscono alle vittime un’esperienza di app funzionante, ma con un’attività di spionaggio in background”, spiega Lukáš Štefanko, ricercatore ESET che ha effettuato la scoperta. “Lo scopo principale di BadBazaar è quello di esfiltrare le informazioni del dispositivo, l’elenco dei contatti, i registri delle chiamate e l’elenco delle app installate. E di condurre lo spionaggio sui messaggi di Signal collegando segretamente l’app Signal Plus Messenger della vittima al dispositivo dell’aggressore”, aggiunge.

La telemetria di ESET riporta rilevamenti da Australia, Brasile, Danimarca, Repubblica Democratica del Congo, Germania, Hong Kong, Ungheria, Lituania, Paesi Bassi, Polonia, Portogallo, Singapore, Spagna, Ucraina, Stati Uniti e Yemen. Inoltre, un link a FlyGram nel Google Play Store è stato condiviso anche in un gruppo Telegram uiguro. Le applicazioni del malware BadBazaar sono state utilizzate in precedenza contro gli uiguri e altre minoranze etniche turche al di fuori della Cina.

In qualità di partner di Google App Defense Alliance, ESET ha identificato la versione più recente di Signal Plus Messenger come dannosa e ha prontamente condiviso le sue scoperte con Google. In seguito alla segnalazione, l’app spia è stata rimossa dallo Store. Entrambe le app sono state create dallo stesso sviluppatore e condividono le stesse funzionalità dannose, e le descrizioni delle app su entrambi gli store fanno riferimento allo stesso sito web dello sviluppatore.

Metodo di spionaggio unico, mai riscontrato finora dai ricercatori ESET

Dopo l’avvio iniziale dell’app, l’utente deve accedere a Signal Plus Messenger tramite la funzionalità legittima di Signal, proprio come farebbe con l’app ufficiale per Android. Una volta effettuato l’accesso, Signal Plus Messenger inizia a comunicare con il suo server di command and control (C&C). Signal Plus Messenger può spiare i messaggi di Signal abusando della funzione “collega dispositivo”. Lo fa collegando automaticamente il dispositivo compromesso al dispositivo Signal dell’aggressore.

Questo metodo di spionaggio è unico: i ricercatori di ESET non hanno mai riscontrato una funzionalità simile utilizzata in modo improprio da altri malware e questo è l’unico metodo con cui l’aggressore può accedere al contenuto dei messaggi di Signal. ESET Research ha informato gli sviluppatori di Signal di questa falla.

Per quanto riguarda la falsa app di Telegram, FlyGram, la vittima deve effettuare l’accesso tramite la legittima funzionalità di Telegram, come richiesto dall’app ufficiale. Prima che il login sia completato, FlyGram inizia a comunicare con il server C&C e BadBazaar ottiene la possibilità di esfiltrare informazioni sensibili dal dispositivo. FlyGram può accedere ai backup di Telegram se l’utente ha attivato una funzione specifica aggiunta dagli aggressori, funzione che è stata attivata da almeno 13.953 account utente.

Il server proxy dell’attaccante può essere in grado di registrare alcuni metadati, ma non può decriptare i dati e i messaggi effettivamente scambiati all’interno di Telegram. A differenza di Signal Plus Messenger, FlyGram non ha la capacità di collegare un account Telegram all’attaccante o di intercettare le comunicazioni crittografate delle sue vittime.