I ricercatori di Check Point Software Technologies, specialista globale nelle soluzioni di sicurezza informatica, hanno scoperto una campagna di phishing in cui gli attaccanti si fingono servizi di condivisione file e firma elettronica per inviare esche a tema finanziario camuffate da notifiche legittime.

Il mondo iperconnesso ha reso più facile che mai per aziende e consumatori scambiarsi documenti, approvare transazioni e completare flussi di lavoro finanziari critici con un semplice clic. Le piattaforme di condivisione di file digitali e di firma elettronica, ampiamente utilizzate nel settore bancario, immobiliare, assicurativo e nelle operazioni commerciali quotidiane, sono diventate essenziali per il funzionamento veloce delle organizzazioni moderne. Questa comodità crea anche un’opportunità per i criminali informatici.

In questa campagna, i dati della telemetria Harmony Email di Check Point mostrano che nelle ultime settimane sono state inviate oltre 40.000 e-mail di phishing che hanno preso di mira circa 6.100 aziende.

Tutti i link malevoli sono stati convogliati attraverso l’indirizzo https://url.za.m.mimecastprotect.com, aumentando la fiducia degli utenti grazie alla riproduzione di flussi di reindirizzamento a loro familiari.

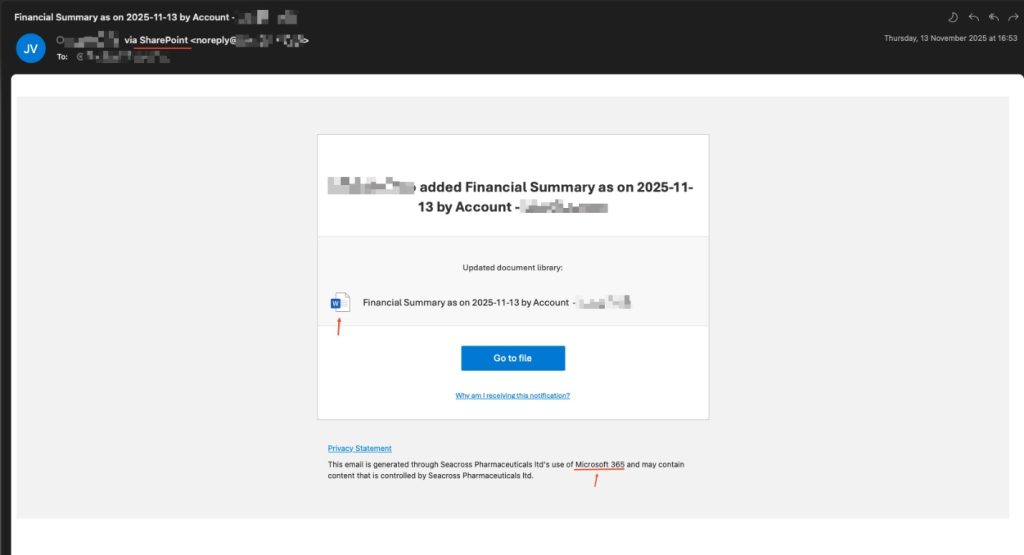

Gli attaccanti hanno abusato della funzione di riscrittura dei link sicuri di Mimecast, utilizzandola come copertura per far apparire i loro link sicuri e autenticati. Poiché Mimecast Protect è un dominio affidabile, questa tecnica aiuta gli URL malevoli a eludere sia i filtri automatici che i sospetti degli utenti. Per aumentare la credibilità, le e-mail copiavano le immagini ufficiali del servizio (loghi dei prodotti Microsoft e Office), utilizzavano intestazioni, scritte a piè di pagina e pulsanti “Rivedi documento” in stile servizio e nomi visualizzati contraffatti come “X tramite SharePoint (Online)”, “eSignDoc tramite Y” e “SharePoint”, che ricalcavano in modo fedele i modelli di notifica autentici.

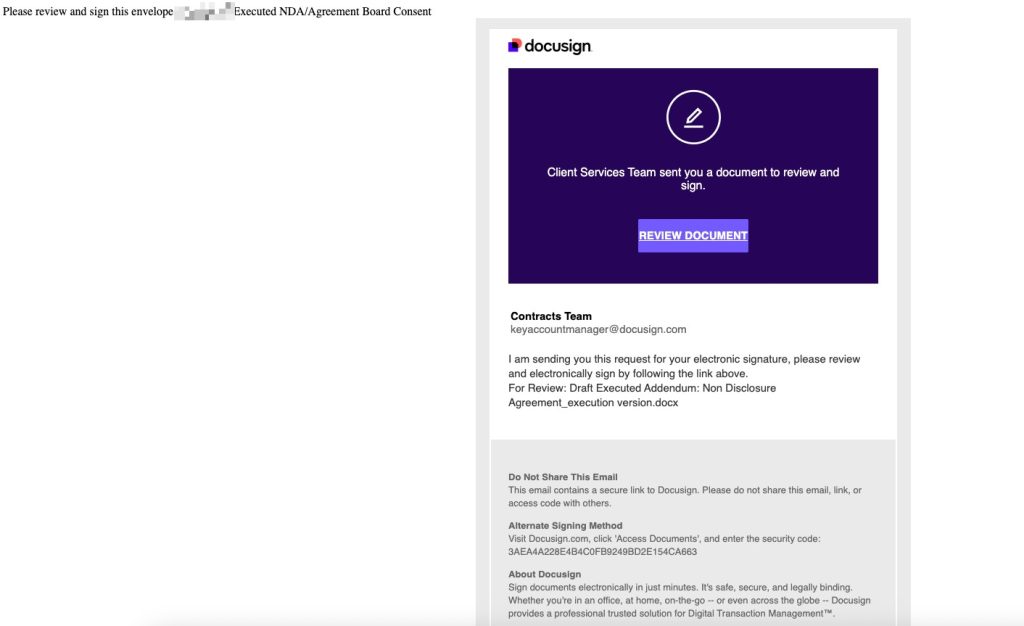

Oltre alla grande campagna SharePoint/e-signing, i ricercatori hanno identificato anche un’operazione più piccola ma correlata, che imita le notifiche DocuSign. Come l’attacco principale, questa impersona una piattaforma SaaS affidabile e sfrutta un’infrastruttura di reindirizzamento legittima, ma la tecnica utilizzata per mascherare la destinazione malevola è significativamente diversa.

Nella campagna principale, il reindirizzamento secondario agisce come un reindirizzamento aperto, lasciando visibile l’URL di phishing finale nella stringa di query nonostante sia racchiuso in servizi affidabili. Nella variante a tema DocuSign, il link passa attraverso un URL Bitdefender GravityZone e poi attraverso il servizio di tracciamento dei clic di Intercom, con la vera pagina di destinazione completamente nascosta dietro un reindirizzamento tokenizzato. Questo approccio nasconde completamente l’URL finale, rendendo la variante DocuSign ancora più elusiva e difficile da rilevare.

La campagna ha preso di mira principalmente organizzazioni negli Stati Uniti (34.057[1]), in Europa (4.525), in Canada (767), in Asia (346), in Australia (267) e in Medio Oriente (256), concentrandosi in particolare sui settori della consulenza, della tecnologia e dell’edilizia/immobiliare, con ulteriori vittime nei settori sanitario, finanziario, manifatturiero, dei media e del marketing, dei trasporti e della logistica, dell’energia, dell’istruzione, della vendita al dettaglio, dell’ospitalità e dei viaggi e della pubblica amministrazione. Questi settori sono obiettivi appetibili perché scambiano regolarmente contratti, fatture e altri documenti transazionali, rendendo la condivisione di file e l’usurpazione di identità tramite firme elettroniche molto convincenti e con maggiori probabilità di successo.

Perché è importante

Si è già scritto di campagne di phishing simili negli anni passati, ma ciò che rende unico questo attacco è che mostra quanto sia facile per gli aggressori imitare servizi di condivisione di file affidabili per ingannare gli utenti, e sottolinea la necessità di una consapevolezza continua, soprattutto quando le e-mail contengono link cliccabili, dettagli sospetti sul mittente o contenuti insoliti nel corpo del messaggio.

Cosa dovrebbero fare le organizzazioni

Anche le organizzazioni e gli individui devono adottare misure proattive per ridurre il rischio. Alcuni modi per proteggersi includono:

- Approcciare sempre con cautela i link incorporati nelle e-mail, soprattutto quando sembrano inaspettati o urgenti.

- Prestare molta attenzione ai dettagli delle e-mail, come discrepanze tra il nome visualizzato e l’indirizzo effettivo del mittente, incongruenze nella formattazione, dimensioni dei caratteri insolite, loghi o immagini di bassa qualità e qualsiasi cosa che sembri fuori posto.

- Passare il mouse sui link prima di cliccarci sopra per verificare la destinazione reale e assicurarsi che corrisponda al servizio che presumibilmente ha inviato il messaggio.

- Aprire il servizio direttamente nel browser e cercare il documento direttamente, piuttosto che utilizzare i link forniti nelle e-mail.

- Istruire regolarmente i dipendenti e i team sulle tecniche di phishing emergenti, in modo che comprendano quali sono i modelli sospetti.

- Utilizzare soluzioni di sicurezza come il rilevamento delle minacce e-mail, i motori anti-phishing, il filtraggio degli URL e gli strumenti di segnalazione degli utenti per rafforzare la protezione complessiva.

La campagna di attacco descritta da Check Point ha sfruttato servizi di reindirizzamento URL legittimi per nascondere link dannosi, non una vulnerabilità di Mimecast. Gli aggressori hanno abusato di infrastrutture affidabili, tra cui il servizio di riscrittura URL di Mimecast, per mascherare la vera destinazione degli URL di phishing. Si tratta di una tattica comune in cui i criminali sfruttano qualsiasi dominio riconosciuto per eludere il rilevamento.

“I clienti Mimecast non sono suscettibili a questo tipo di attacco”, afferma un responsabile di Mimecast. “I motori di rilevamento di Mimecast identificano e bloccano questi attacchi. Le nostre funzionalità di scansione degli URL rilevano e bloccano automaticamente gli URL malevoli prima della consegna, dopodiché, il nostro servizio di riscrittura degli URL ispeziona i link al clic, fornendo un ulteriore livello di protezione che intercetta le minacce anche quando sono nascoste dietro catene di reindirizzamento legittime. Continuiamo a migliorare le nostre protezioni contro le tecniche di phishing in continua evoluzione. I clienti possono consultare la nostra analisi del 2024 su campagne simili al link https://www.mimecast.com/threat-intelligence-hub/phishing-campaigns-using-re-written-links/. Apprezziamo che Check Point abbia condiviso i propri risultati attraverso una divulgazione responsabile”.