Lo sfruttamento degli zero-day dimostra l’interesse crescente per il denaro rispetto alle abilità. Lo ha sottolineato di recente FireEye che, con la sua FireEye Mandiant Threat Intelligence ha documentato più vulnerabilità zero-day sfruttate nel 2019 rispetto a quelle rilevate nei tre anni precedenti.

Sebbene non sia possibile attribuire ogni sfruttamento zero-day a un gruppo monitorato, FireEye ha verificato che un numero maggiore di attori sembra abbia avuto accesso a queste capacità.

Come riferito in una nota ufficiale da Gabriele Zanoni, EMEA Solutions Architect di FireEye: «Abbiamo notato un aumento significativo del numero di zero-day sfruttati da gruppi sospettati di essere clienti di società che forniscono abilità informatiche per effettuare attacchi, nonché un aumento degli zero-day utilizzati contro obiettivi in Medio Oriente e/o da gruppi con legami sospetti con questa area. Per questo motivo è probabile che in futuro assisteremo a una molteplicità di attori che utilizzeranno gli zero-day, soprattutto perché i venditori privati continueranno ad alimentare la domanda di armi informatiche per realizzare gli attacchi».

Come riferito in una nota ufficiale da Gabriele Zanoni, EMEA Solutions Architect di FireEye: «Abbiamo notato un aumento significativo del numero di zero-day sfruttati da gruppi sospettati di essere clienti di società che forniscono abilità informatiche per effettuare attacchi, nonché un aumento degli zero-day utilizzati contro obiettivi in Medio Oriente e/o da gruppi con legami sospetti con questa area. Per questo motivo è probabile che in futuro assisteremo a una molteplicità di attori che utilizzeranno gli zero-day, soprattutto perché i venditori privati continueranno ad alimentare la domanda di armi informatiche per realizzare gli attacchi».

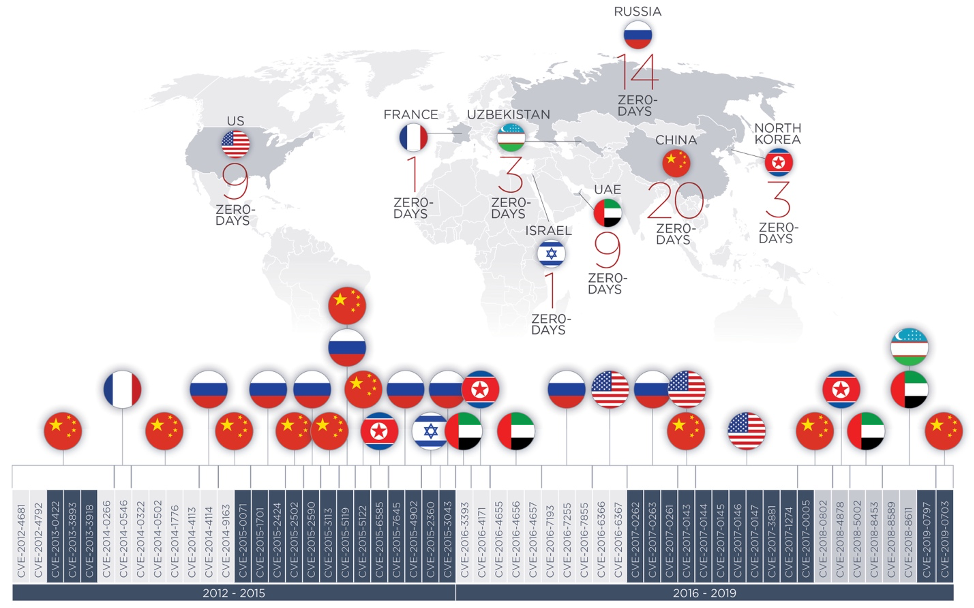

Utilizzo di zero-day per Paese e Gruppo

A partire dalla fine del 2017, FireEye Mandiant Threat Intelligence ha rilevato un significativo aumento del numero di zero-day sfruttati da gruppi che sono noti o sospettati di essere clienti di aziende private che forniscono strumenti e servizi informatici per effettuare attacchi. Inoltre, l’azienda americana ha osservato un aumento di zero-day utilizzati contro obiettivi in Medio Oriente e/o da gruppi con presunti legami con questa area.

FireEye, durante la sua attività di intelligence, ha anche rilevato esempi di sfruttamento “zero-day” che non sono stati attribuiti a gruppi tracciati, ma che sembrano essere stati sfruttati tramite strumenti forniti da società private di sicurezza offensiva, ad esempio:

- Nel 2019, un sfruttamento “zero-day” su WhatsApp (CVE-2019-3568) è stato presumibilmente utilizzato per distribuire uno spyware sviluppato dal gruppo NSO, una società di software israeliana.

- FireEye ha analizzato un’attività diretta a un’organizzazione sanitaria russa che ha sfruttato una vulnerabilità zero-day di Adobe Flash 2018 (CVE-2018-15982) che potrebbe essere collegata al codice sorgente trapelato di Hacking Team.

- Secondo quanto riferito, la vulnerabilità zero-day di Android CVE-2019-2215 è stata sfruttata in modo massiccio nell’ottobre 2019 dagli strumenti del gruppo NSO.

Sfruttamento Zero-Day da parte delle principali potenze informatiche

FireEye ha continuato a rilevare lo sfruttamento degli zero day da parte di gruppi di spionaggio delle maggiori potenze informatiche.

Come aggiunto da Zanoni: «Riteniamo che alcuni dei più pericolosi sistemi di intrusione state-sponsored stiano dimostrando sempre più la capacità di sfruttare rapidamente le vulnerabilità che sono state rese pubbliche. In diversi casi, gruppi legati a questi Paesi sono stati in grado di sfruttare le vulnerabilità e di incorporarle nelle loro operazioni, mirando a sfruttare la transizione tra la divulgazione e l’applicazione di patch».

Utilizzo di zero-day da parte di attori economicamente motivati

I gruppi finanziariamente motivati continuano a sfruttare gli zero-day nelle loro operazioni, anche se con meno frequenza rispetto ai gruppi di spionaggio.

FireEye ritiene che l’accesso alle funzionalità zero-day stia diventando sempre più mercificato in base alla percentuale di zero-day sfruttati in grande numero da clienti sospetti di aziende private.

È probabile che le aziende private stiano creando e fornendo una quantità di zero-day maggiore rispetto al passato, determinando una concentrazione di abilità zero-day tra gruppi con elevate risorse.

Inoltre, le aziende private potrebbero fornire sempre più capacità offensive a gruppi con abilità complessive inferiori e/o gruppi con minori attenzioni per la sicurezza operativa, il che rende più probabile il ricorso a zero-day.

In conclusione, ancora per Zanoni: «È probabile che gli state group continuino a promuovere la scoperta e lo sviluppo degli exploit interni ma, tuttavia, la disponibilità di zero-day attraverso società private può offrire un’opzione più interessante rispetto a quella di affidarsi a soluzioni locali o a mercati clandestini. Di conseguenza, ci aspettiamo che il numero di soggetti che dimostrino di avere accesso a questo tipo di vulnerabilità aumenterà quasi certamente e lo farà a un ritmo più rapido rispetto alla crescita delle loro capacità informatiche offensive globali, a condizione che abbiano la capacità e la volontà di spendere i necessari fondi».