Ripensando al massiccio attacco di SolarWinds di cui si è a lungo parlato, immaginate che ci sia un attaccante in agguato nella vostra rete in questo momento. Avete la capacità di scoprirlo e rispondere prima che possa causare danni? Ora immaginate che il vostro avversario abbia accesso privilegiato praticamente a ogni file e sistema nel vostro ambiente IT e possa impersonare qualsiasi identità umana, applicativa o macchina, in qualsiasi momento. Sareste in grado di individuare l’attaccante che si nasconde in piena vista?

Queste sono solo alcune delle molte domande che i team di sicurezza si stanno ponendo sulla scia del massiccio attacco di SolarWinds che ha sfruttato un vettore della supply chain digitale per raggiungere potenzialmente più di 18.000 organizzazioni in tutto il mondo.

Mentre i dettagli dell’attacco e le sue implicazioni continuano a emergere, è chiaro che la compromissione dell’identità e la manipolazione degli accessi privilegiati è stata determinante per il suo successo.

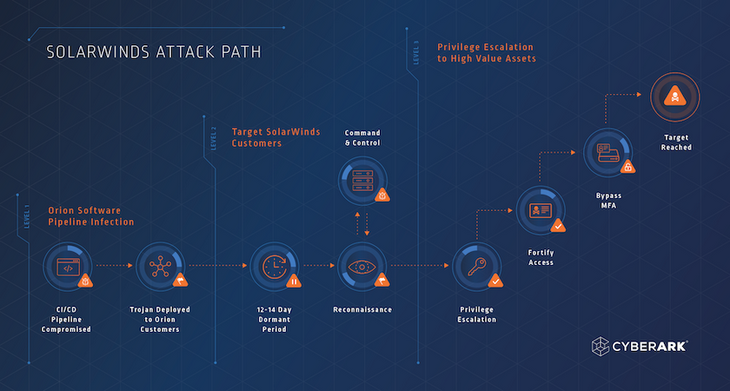

Analizziamo le tre fasi principali dell’attacco SolarWinds

Dove tutto è iniziato

A inizio dicembre 2020, diverse organizzazioni hanno scoperto e segnalato violazioni nelle loro reti a pochi giorni di distanza l’una dall’altra. Non c’è voluto molto tempo per capirne la correlazione poiché l’appiglio iniziale era identico: un aggiornamento troianizzato di una nota piattaforma di monitoraggio e gestione delle infrastrutture – Orion di SolarWinds. Presto, molte altre organizzazioni e agenzie governative hanno scoperto infezioni simili.

Ma perché Orion? “Perché è collegato a tutto – da switch e router, a firewall, infrastrutture di virtualizzazione, Active Directory, strumenti di gestione dello storage e altro ancora”, spiega Lavi Lazarovitz, head of CyberArk Labs, “Tutte connessioni basate su credenziali, che nella maggior parte dei casi sono altamente privilegiate”.

Fase di attacco 1: infettare la pipeline del software Orion

Mentre non è ancora chiaro esattamente come gli avversari abbiano infettato SolarWinds Orion, le prove forensi indicano che hanno lavorato duramente per imparare la struttura del codice e la terminologia dell’azienda prima di lanciare l’attacco.

Per stabilire un punto d’appoggio nell’organizzazione, l’attore ha compromesso il “cuore” della pipeline CI/CD modificando il codice sorgente di SolarWinds per poi distribuire il malware, tristemente noto come “SunSpot”, che – dotato di privilegi – ha scansionato le build di Orion.

Con precisione chirurgica il malware ha cambiato i nomi del codice sorgente dei file (anche se di poco) per implementare una backdoor. Dopo l’aggiornamento della build, il codice della backdoor è stato eliminato e i nomi dei file originali ripristinati.

Fase di attacco 2: colpire i clienti SolarWinds

Dopo un periodo dormiente di circa due settimane – una pausa intenzionale che ha aiutato l’attaccante a coprire le proprie tracce – il payload malevolo ha iniziato a fare alcuni controlli di sicurezza di ricognizione e di funzionamento.

Uno di questi controlli mirava a identificare gli hashtag collegati a specifici agenti di sicurezza dell’endpoint e strumenti forensi che potevano esporre il malware in esecuzione. Se un agente o uno strumento su questa “lista di controllo” veniva identificato, il malware tentava di terminare gli agenti o, se non ci riusciva, di sospendere sé stesso.

Tuttavia, se il malware non trovava questi hashtag o li terminava con successo, passava alla fase successiva: chiamare a casa, inviando comandi dai server C&C e disabilitando qualsiasi agente di sicurezza dell’endpoint vulnerabile.

“In generale”, spiega Lazarovitz, “il livello di privilegio che il malware ha al momento dell’infezione iniziale può fare la differenza tra un endpoint infetto e un’intera rete. Applicare il principio del minimo privilegio su tutti gli endpoint può aiutare a prevenire il movimento laterale, rendendo significativamente più difficile per gli attaccanti raggiungere i loro obiettivi. Ma nel caso di questo attacco alla catena di approvvigionamento digitale, il malware aveva già privilegi elevati quando ha raggiunto ogni organizzazione cliente di Orion”.

Fase 3 dell’attacco: Escalation dei privilegi verso obiettivi di alto valore

Sulla base di ciò che è stato riportato, l’attore molto probabilmente ha raccolto le credenziali memorizzate nel database di Orion, tra cui quelle tradizionali di Tier0 come Active Directory, firewall e infrastrutture e software di gestione di rete abilitando una rapida escalation di privilegi e, con queste potenti credenziali in mano, ha potuto impossessarsi immediatamente della rete mirata.

“Ma è qui che è diventato interessante”, continua Lazarovitz. “L’attaccante ha iniziato a fare mosse per stabilire la persistenza, possedendo privilegi sufficienti non solo per aggiungere un account backdoor, ma anche un intero tenant di fiducia completamente sotto il suo controllo, fornendo un accesso continuo ad applicazioni, servizi e dati della rete di destinazione tramite i nuovi account trusted tenant. Inoltre, ha eliminato l’impatto di qualsiasi potenziale cambiamento di password da parte dell’organizzazione e ha permesso all’attaccante di bypassare completamente l’autenticazione a più fattori”.

Per farlo è stato necessario un mix di metodi sofisticati e, in particolare, la tecnica Golden SAML.

Utilizzando credenziali altamente privilegiate, l’attaccante è riuscito ad accedere e manipolare il certificato SAML token-signing dell’organizzazione vittima e a falsificare i token SAML digitali che forniscono l’accesso single sign-on a praticamente qualsiasi sistema e applicazione nell’ambiente, sia on-premise che nel cloud. Dal momento che i certificati SAML token-signing non vengono quasi mai modificati, l’attaccante potrebbe persistere nella rete per lunghi periodi di tempo senza paura di essere rilevato e, infine, raggiungere l’obiettivo desiderato.

Il giusto approccio: la mentalità Assume Breach

La stragrande maggioranza degli attacchi informatici comporta la compromissione dell’identità e la manipolazione dell’accesso privilegiato. La violazione di SolarWinds non ha fatto eccezione.

Man mano che le tradizionali barriere di sicurezza della rete si dissolvono, la mentalità “Assume Breach” non è mai stata così critica. Assumendo che qualsiasi identità – sia umana che macchina – nella rete possa essere stata compromessa, potete preoccuparvi di identificare, isolare e fermare le minacce che mirano all’accesso privilegiato prima che possano fare danni.