Una ricerca condotta dal team Email & Collaboration Security di Check Point Software Technologies, pioniere e leader globale nelle soluzioni di sicurezza informatica, mostra come gli hacker stiano sfruttando su larga scala gli inviti sulla piattaforma Microsoft Teams, per distribuire contenuti di phishing che sembrano provenire da servizi Microsoft legittimi. L’attacco sfrutta gli inviti per riprodurre notifiche di fatturazione e abbonamento, incoraggiando così le vittime a contattare un numero di telefono di assistenza fraudolento.

“Al posto di link, gli inviti mostrano messaggi a tema finanziario che spingono i destinatari a chiamare un numero di assistenza, trasformando un flusso di lavoro Microsoft affidabile in una truffa di vishing, ovvero il phishing vocale, che elude i filtri basati sui link”, afferma Pierluigi Torriani, Security Engineering Manager per Check Point Software Technologies.

Dimensioni della campagna

- Messaggi di phishing totali: 12.866

- Media giornaliera: 990

- Utenti interessati: 6.135

Metodo di attacco

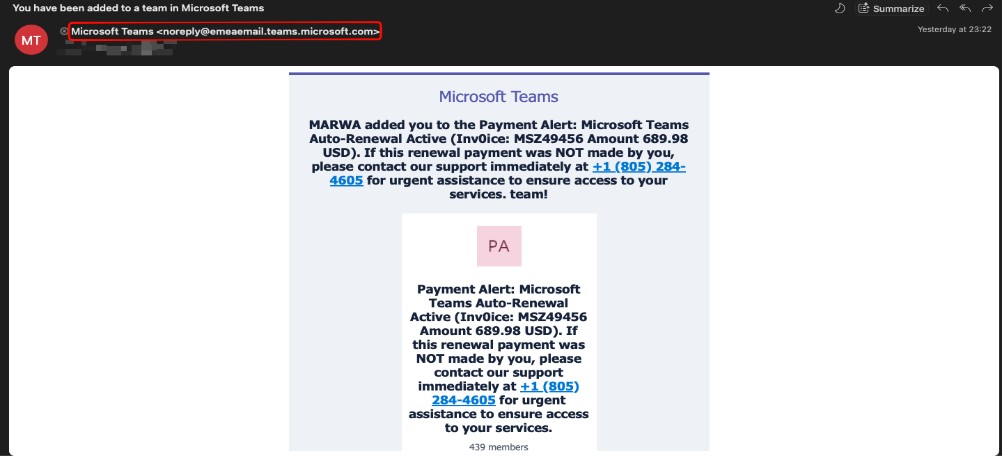

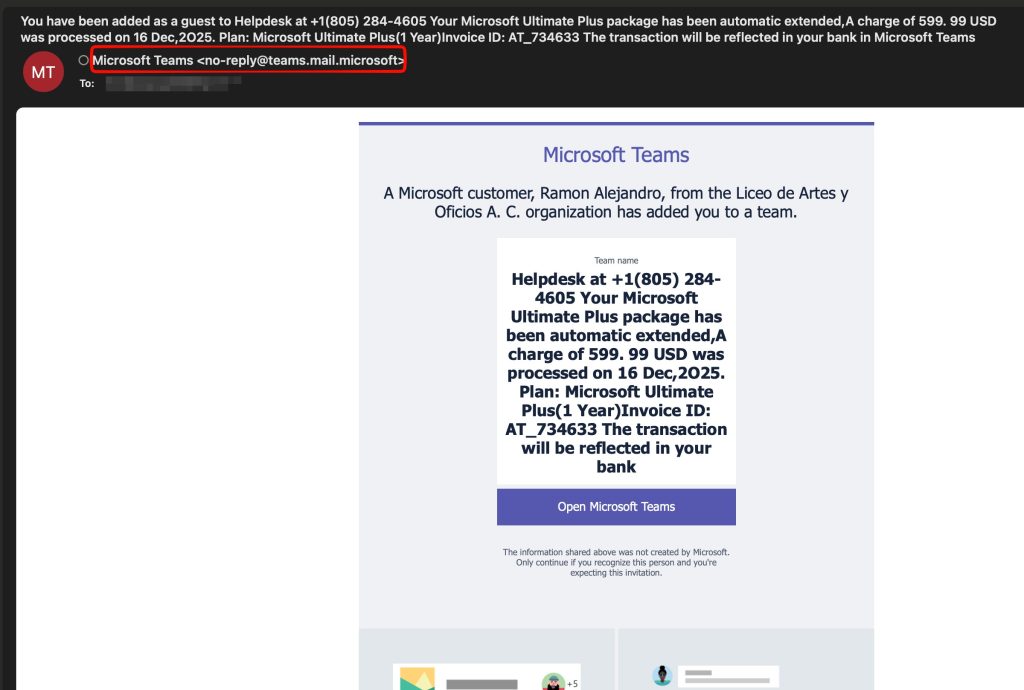

L’attaccante inizia creando un nuovo gruppo in Microsoft Teams e assegnandogli a scopo malevolo un nome a tema finanziario, progettato per assomigliare a un avviso urgente di fatturazione o di abbonamento. Un esempio del modello di denominazione osservato include contenuti come:

“Avviso di pagamento automatico dell’abbonamento (ID Invoice: 2025_614632PPOT_SAG Importo 629,98 $). Se non hai autorizzato o completato questo pagamento mensile, contatta urgentemente il nostro team di assistenza”.

Per eludere il rilevamento automatico, l’autore dell’attacco incorpora tecniche di offuscamento nel nome del gruppo, tra cui sostituzioni di lettere, caratteri Unicode misti e simboli visivamente simili. Ciò consente al testo di phishing di aggirare i controlli di sicurezza pur rimanendo leggibile per gli utenti.

Dopo aver creato il gruppo, l’autore dell’attacco utilizza la funzione Invita un ospite in Microsoft Teams. Il destinatario preso di mira riceve quindi un invito via e-mail da un indirizzo Microsoft legittimo, con il nome del gruppo visualizzato in caratteri grandi. A prima vista, il messaggio sembra essere una vera e propria notifica generata da Microsoft, aumentando la probabilità che gli utenti si fidino del contenuto e seguano le istruzioni.

Anziché indirizzare gli utenti a un link malevolo, la campagna si basa sul social engineering telefonico, istruendo i destinatari a chiamare un numero di assistenza fraudolento per risolvere il presunto problema di fatturazione.

Esempi di e-mail:

Mercati interessati

L’analisi settoriale mostra che la campagna ha colpito organizzazioni in un’ampia gamma di mercati:

- Manifatturiero/ingegneristico/edilizio (27,4%),

- Tecnologico/SaaS/IT (18,6%),

- Istruzione (14,9%),

- Servizi professionali (11,2%),

- Pubblica Amministrazione (8,1%),

- Finanza (7,3%).

“Gli attacchi a questi settori riflettono probabilmente l’ampia diffusione di Microsoft Teams in questi mercati”, prosegue Pierluigi Torriani. “Ciò suggerisce che l’obiettivo principale dell’autore dell’attacco fosse quello di sfruttare su larga scala una piattaforma di collaborazione affidabile, piuttosto che concentrarsi su settori verticali specifici”.

Distribuzione geografica

Gli attacchi hanno principalmente colpito aziende con sede negli Stati Uniti (67,9%), seguite dall’Europa (15,8%) e dall’Asia (6,4%), Australia e Nuova Zelanda (3,9%), Canada (3,1%), America Latina (2,4%), Medio Oriente (0,4%) e Africa (0,1%).

Questa campagna evidenzia come gli aggressori possano sfruttare le piattaforme di collaborazione e i flussi di invito aziendali affidabili per distribuire contenuti di phishing senza i tradizionali link malevoli o mittenti falsificati. Ciò rafforza l’importanza della consapevolezza degli utenti riguardo agli inviti inaspettati di Microsoft Teams, specialmente quando i nomi dei team includono termini urgenti relativi alla fatturazione, numeri di telefono o formattazioni insolite.

Riconosciuto come leader e outperformer nel GigaOm Radar 2025 per l’anti-phishing, Check Point Harmony Email & Collaboration fornisce la difesa avanzata e stratificata necessaria per proteggere le organizzazioni dagli attacchi di phishing, anche quando questi sono ben nascosti.