La crescente diffusione dell’IaaS pubblico induce sempre più aziende a trasferire i propri dati all’esterno dei sistemi informativi aziendali. Privandoli così dei tradizionali sistemi di sicurezza. Scegliere la soluzione IaaS, infatti, impedisce all’IT aziendale di esercitare un controllo completo e assoluto su dati che possono avere un valore strategico per un’azienda. I controlli di sicurezza IT locali, infatti, non sono in grado di agire sul Cloud, ovvero un ambiente esposto agli stessi attacchi da cui vengono presi di mira i data center aziendali.

Una situazione aggravata dal fatto che, quando un malware riesce a penetrare un ambiente Cloud, può facilmente propagarsi tra le Virtual Machine. Arrivando, in alcuni casi, a violare i segmenti virtuali o agire sui collegamenti VPN alle reti aziendali.

Non dobbiamo infatti dimenticare che le infrastrutture Cloud Pubbliche sono realizzare su una piattaforma multi-tenant unificata, alla quale accedono contemporaneamente milioni di utenti dislocati in tutto il mondo.

Sicurezza limitata?

Gli ambienti Cloud pubblici offrono quindi sicurezza, gestione operativa e pratiche di mitigazione delle minacce che prendono di mira l’infrastruttura, il Cloud fabric, gli hypervisor ed i servizi. Di contro, non sono a conoscenza del traffico “normale” dei clienti. Hanno quindi limiti fisiologici nella capacità di discriminare i contenuti legittimi da quelli dannosi.

Ciò rappresenta una grande sfida per la sicurezza. I responsabili IT devono quindi mettere in campo difese adeguate contro gli attacchi informatici di generazione (GenV) che prendono di mira il Cloud. A fronte di questa situazione, la strategia di difesa in profondità per il Cloud dovrebbe includere anche la protezione di tutti i carichi di lavoro e dati da exploit, malware e altri attacchi sofisticati.

Responsabilità condivisa

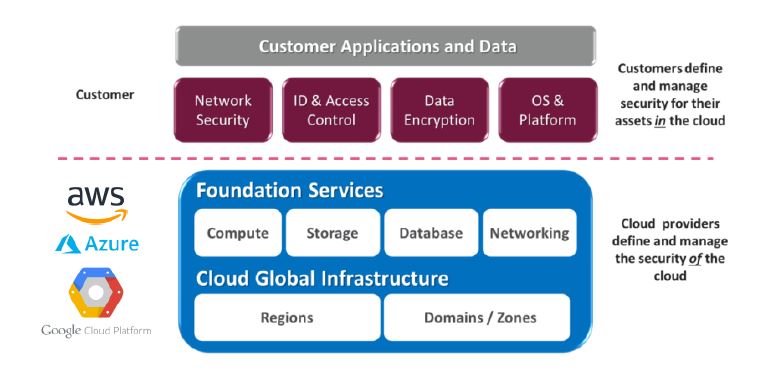

Siamo così di fronte a quello che viene definito un modello di responsabilità condivisa, dove cliente e fornitore del servizio sono chiamati a collaborare per proteggere i dati aziendali.

Prima di adottare un modello Cloud, quindi, le aziende devono identificare il corretto punto di equilibrio. In pratica, infatti, il provider dei servizi Cloud si occupa di proteggere la propria infrastruttura, mentre la protezione dei dati rimane una responsabilità dell’IT aziendale. Una modalità che, anche nei contratti, viene definita “responsabilità condivisa”.

Ignorare questi aspetti, o affrontarli senza i necessari strumenti, espone un’azienda a seri rischi, in quanto una serie di informazioni (anche strategiche) risultano accessibili senza la necessaria protezione e, soprattutto, senza la consapevolezza di tale pericolo.

Per supportare i responsabili IT in questa delicata fase, gli esperti di Lutech e Check Point hanno creato cinque White Paper per illustrare, con il supporto di schemi ed esempi concreti, come mettere in sicurezza le proprie applicazioni Cloud.

Oltre alle indicazioni generali, i documenti, scaricabili gratuitamente, illustrano come creare architetture specifiche per le più diffuse soluzioni di mercato.

I White Paper sono:

- Check Point Secure Cloud Blueprint for Azure

- Architecting and Maintaining Robust Security in your AWS Environment

- Automate your Cloud Compliance Journey in 6 steps

- Protecting critical assets In Public Clouds

- Threat Prevention Security for Microsoft Azure Hybrid Clouds

Per scaricare gratuitamente i white paper, clicca qui.