Check Point Research annuncia la scoperta di una vulnerabilità critica zero-day di SharePoint relativa all’esecuzione di codice remoto (RCE), identificata come CVE-2025-53770 e soprannominata “ToolShell”, attualmente oggetto di sfruttamento attivo. Questa vulnerabilità colpisce i server Microsoft SharePoint on-premise, consentendo agli aggressori non autenticati di ottenere l’accesso completo ed eseguire codice arbitrario da remoto. Nonostante le indicazioni di Microsoft e un avviso della CISA, non è ancora disponibile una patch di sicurezza completa.

La vulnerabilità di Microsoft SharePoint scoperta da Check Point Research

Check Point Research ha identificato i primi tentativi di sfruttamento in Microsoft SharePoint il 7 luglio, come obiettivo dell’attacco un importante governo occidentale. Gli attacchi si sono intensificati solo il 18 e il 19 luglio, utilizzando infrastrutture collegate ai seguenti indirizzi IP:

- 238.159.149

- 191.58.76

- 9.125.147

Uno di questi IP era anche associato a tentativi di sfruttamento contro una catena di vulnerabilità Ivanti EPMM correlata (CVE-2025-4427 e CVE-2025-4428).

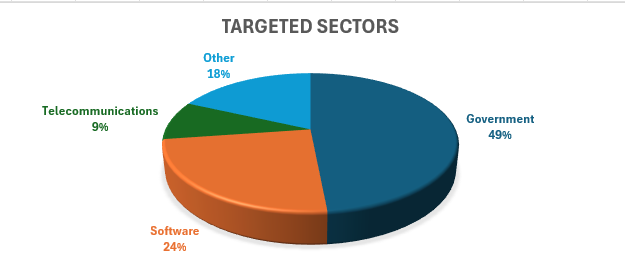

Il vettore di attacco coinvolge una webshell personalizzata che analizza i parametri dai payload VIEWSTATE, consentendo attacchi di deserializzazione non sicuri. I settori presi di mira includono:

- Governo

- Software

- Telecomunicazioni

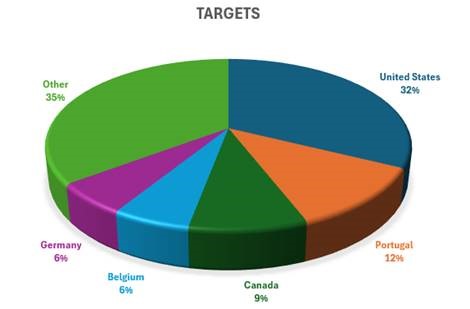

Le aree geografiche maggiormente interessate sono il Nord America e l’Europa occidentale, in particolare le organizzazioni che utilizzano ambienti Microsoft SharePoint on-premise.

Cosa significa questo attacco per i responsabili di sicurezza e le aziende?

Questa campagna contro Microsoft SharePoint rafforza la necessità critica di monitorare e difendere le infrastrutture legacy e on-premise. Gli autori delle minacce stanno rapidamente sfruttando le vulnerabilità non corrette di SharePoint e concatenando exploit come CVE-2025-53770 con difetti più vecchi come CVE-2025-49706 per ottenere l’accesso iniziale e aumentare i privilegi.

Questo è l’ennesimo caso di sfruttamento zero-day di Microsoft SharePoint utilizzato in attacchi mirati contro settori che gestiscono dati sensibili e sistemi critici.

Raccomandazioni per ridurre il rischio derivante da CVE-2025-53770 e dalle minacce correlate

- Assicurarsi che l’interfaccia di scansione anti-malware sia abilitata;

- Fare una rotazione delle chiavi macchina ASP.NET di Microsoft SharePoint Server;

- Distribuire Harmony Endpoint per bloccare le attività post-exploit sul server;

- Se applicabile, limitare l’accesso a Microsoft SharePoint Server da Internet con strumenti di accesso privato;

- Aggiornare il pacchetto IPS Quantum Gateway 635254838 e assicurarsi che la protezione sia impostata su “Previeni” e ispezionare il traffico dei server SharePoint.