A febbraio, gli esperti di Kaspersky hanno scoperto un attacco che utilizzava una vulnerabilità zero-day nel Common Log File System (CLFS) di Microsoft. Un gruppo di criminali informatici ha utilizzato un exploit sviluppato per diverse versioni e build del sistema operativo Windows, tra cui Windows 11, e ha tentato di distribuire il ransomware Nokoyawa. Microsoft ha assegnato la CVE-2023-28252 a questa vulnerabilità e l’ha corretta ieri nell’ambito del Patch Tuesday. L’attore delle minacce ha anche cercato di eseguire exploit simili di escalation dei privilegi in attacchi a diverse piccole e medie imprese in Medio Oriente e Nord America, e in precedenza nelle regioni asiatiche.

Mentre la maggior parte delle vulnerabilità scoperte da Kaspersky è utilizzata dalle APT, questa è invece sfruttata per scopi criminali da un gruppo specializzato che effettua attacchi ransomware e si distingue per l’utilizzo di exploit simili ma unici del Common Log File System (CLFS). Kaspersky ha visto almeno cinque diversi exploit di questo tipo: sono stati utilizzati in attacchi a diversi settori, tra cui vendita al dettaglio e all’ingrosso, energia, produzione, sanità, sviluppo di software.

Microsoft ha assegnato la CVE-2023-28252 allo zero-day scoperto. Si tratta della vulnerabilità di escalation dei privilegi del Common Log File Ststem, che viene attivata dalla modifica del formato dei file utilizzati da questo sottosistema. I ricercatori di Kaspersky hanno scoperto la vulnerabilità a febbraio, a seguito di ulteriori controlli su una serie di tentativi di esecuzione di exploit simili di escalatioin dei privilegi su server Microsoft Windows appartenenti a diverse piccole e medie imprese nelle regioni del Medio Oriente e del Nord America.

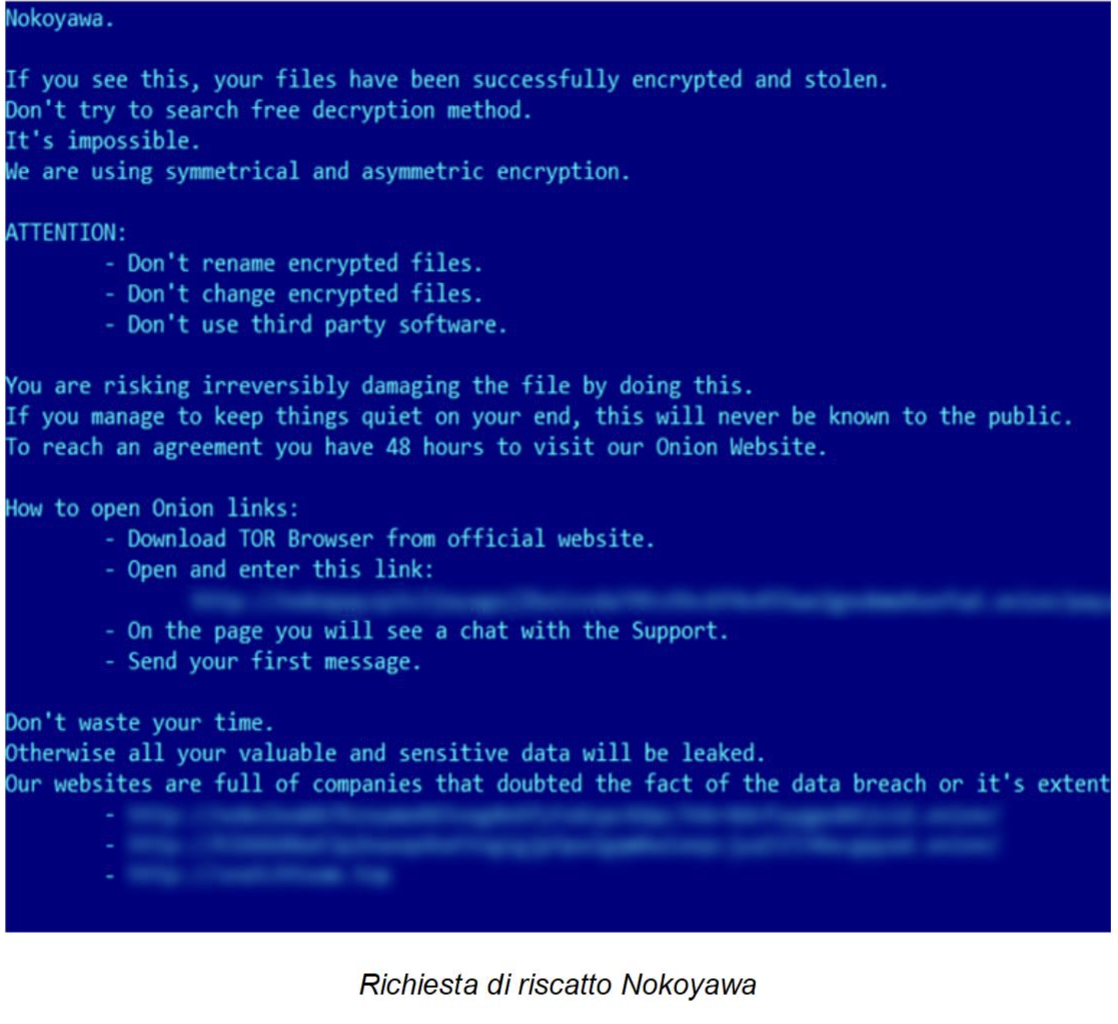

CVE-2023-28252 è stata individuata per la prima volta da Kaspersky in un attacco in cui i criminali informatici hanno provato a distribuire una versione più recente del ransomware Nokoyawa. Le vecchie versioni di questo ransomware erano solo varianti “ribrandizzate” del ransomware JSWorm, ma nell’attacco descritto, la variante Nokoyawa era ben distinta da JSWorm dal punto di vista della codifica.

L’exploit utilizzato nell’attacco è stato sviluppato per supportare diverse versioni e build del sistema operativo Windows, tra cui Windows 11. Gli attaccanti hanno utilizzato la vulnerabilità CVE-2023-28252 per effettuare l’eascalation dei privilegi e rubare le credenziali dal database Security Account Manager (SAM).

“I gruppi di criminali informatici stanno diventando sempre più sofisticati nell’utilizzare gli exploit zero-day nei loro attacchi. In precedenza si trattava principalmente di uno strumento utilizzato dagli autori delle Advanced Persistent Threat (APT), ma ora i criminali informatici hanno le risorse per acquisire gli zero-day e utilizzarli abitualmente negli attacchi. Ci sono anche sviluppatori di exploit disposti ad aiutarli e a sviluppare exploit su exploit. È molto importante che le aziende scarichino l’ultima patch Microsoft il prima possibile e utilizzino altri metodi di protezione, come le soluzioni EDR”, ha commentato Boris Larin, Lead Security Researcher del Global Research and Analysis Team (GReAT) di Kaspersky.

I prodotti Kaspersky rilevano e proteggono dallo sfruttamento di questa vulnerabilità e dal relativo malware. Ulteriori informazioni su questo nuovo zero-day sono disponibili su Securelist. Ulteriori dettagli saranno condivisi nove giorni dopo il Patch Tuesday di aprile, in modo che le aziende abbiano tempo sufficiente per applicare le patch ai loro sistemi.

Per proteggere l’azienda da attacchi che sfruttano questa vulnerabilità, come Nokoyawa, gli esperti di Kaspersky consigliano di:

· Aggiornare il prima possibile e regolarmente Microsoft Windows.

· Utilizzare una soluzione affidabile per la sicurezza degli endpoint, come Kaspersky Endpoint Security for Business, con funzioni di prevenzione degli exploit, rilevamento dei comportamenti e un motore di remediation in grado di annullare le azioni dannose.

· Installare soluzioni anti-APT e EDR, che consentano di individuare e rilevare le minacce, indagare e risolvere tempestivamente gli incidenti. Fornire al team SOC l’accesso alle informazioni più recenti sulle minacce e aggiornarlo regolarmente con una formazione professionale. Tutto questo è disponibile all’interno del framework Kaspersky Expert Security.

· Oltre a un’adeguata protezione degli endpoint, i servizi dedicati possono aiutare a contrastare gli attacchi di alto profilo. Il servizio Kaspersky Managed Detection and Response contribuisce a identificare e fermare gli attacchi nelle loro fasi iniziali, prima che gli attaccanti raggiungano i loro obiettivi.