Spodestando gli Stati Uniti, da sempre obiettivo principale degli attacchi DDoS nel mondo, tra il 6 e il 13 aprile scorsi, l’area di Hong Kong è stata quella maggiormente colpita da attacchi superiori ai 10 Gbps.

Se ne accorta, tra gli altri, Arbor Networks, divisione sicurezza di NETSCOUT, che, attratta da questa anomalia, ha deciso di analizzare gli attacchi DDoS diretti a Hong Kong nell’ultimo mese per capire se potesse emergere qualche dato significativo.

Quanto segue è frutto della analisi a cura di Ivan Straniero, Regional Manager, Southern & Eastern Europe di Arbor Networks.

Frequenza e dimensione degli attacchi

Tra il 1° e l’8 aprile scorsi, Hong Kong è stata colpita da un numero di attacchi DDoS superiore alla norma, registrando la cifra record di 909 attacchi solo nella giornata del 3 aprile. Nei primi otto giorni dello scorso mese, il numero degli attacchi è aumentato del 67% rispetto alla “norma”.

La tipologia di attacchi

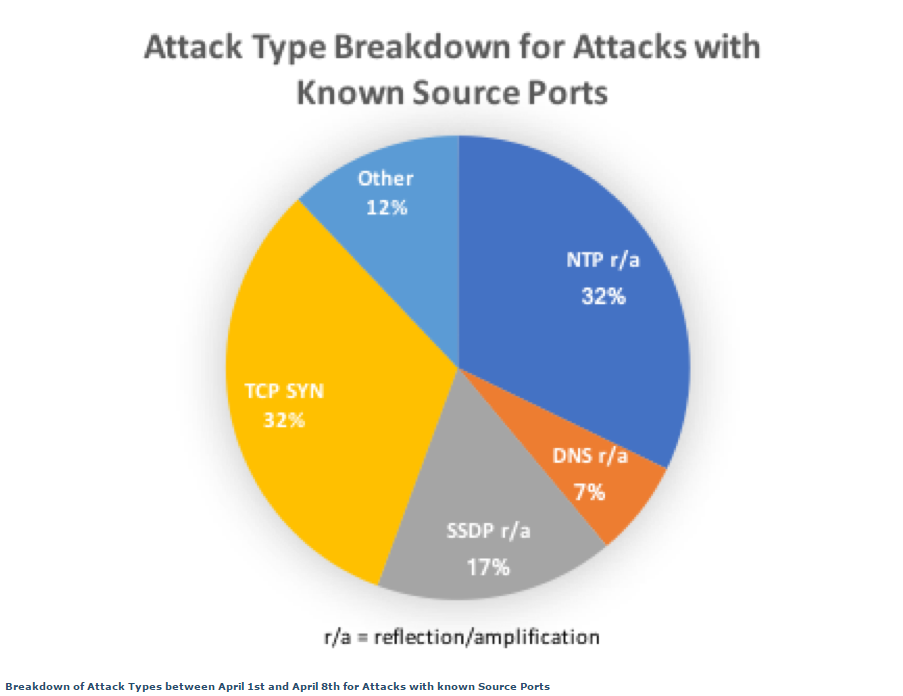

Nel periodo considerato, tra gli attacchi diretti a Hong Kong, quelli di reflection/amplification basati su UDP e gli attacchi TCP SYN sono stati i più frequenti. Dei 6.827 attacchi segnalati, il 40%, pari a 2.723, forniva un protocollo e una porta sorgente. Di questi, il 32%, ossia 876 attacchi, comprendeva una componente di reflection/amplification NTP, il 17% (455) conteneva una componente di reflection/amplification SSDP, il 7% (184) una componente di reflection/amplification DNS e il 32% (879) una componente TCP SYN.

I Paesi di origine

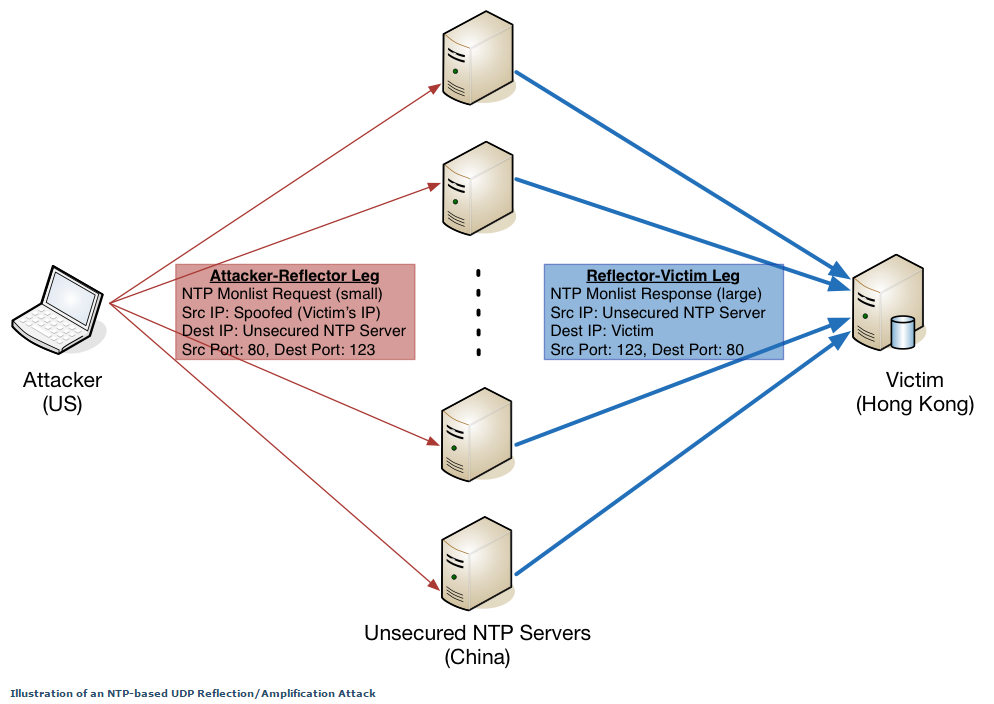

Chiaramente la geolocalizzazione deve essere considerata nell’ambito di un contesto adeguato, in particolare per gli attacchi spoofing come quelli di reflection/amplification basati su UDP. Nel caso di un attacco di reflection/amplification UDP, l’attaccante può trovarsi in qualsiasi località geografica e far partire (riflettere) l’attacco da server NTP, DNS, SSDP, ecc.

Tutte le vittime di Hong Kong avranno la percezione che il traffico provenga dalla Cina. Dobbiamo ricordare che Internet è una realtà globale e che gli attaccanti sfrutteranno qualsiasi risorsa disponibile a livello internazionale per attaccare.

Analisi del target

Il 15% (1.028) dei 6.827 attacchi segnalati contro Hong Kong tra il 1° e l’8 aprile contenevano indirizzi IP di destinazione non in forma anonima. Di questi, 330 erano unici. Nonostante le dimensioni contenute, questo campione ci consente di capire maggiormente l’obiettivo degli attacchi.

I target sono estremamente sparpagliati e comprendono oltre 500 domini differenti, per cui abbiamo analizzato quei domini i cui indirizzi IP ospitavano un solo dominio.

Sono stati segnalati 94 casi di questo tipo e, tra questi, quasi la metà sono stati classificati come segue:

Mentre tutti i siti di scommesse online erano orientati al gioco d’azzardo, i siti di giochi online comprendevano il lotto e altri siti che prevedevano una componente finanziaria basata sui risultati di gioco.

Mentre tutti i siti di scommesse online erano orientati al gioco d’azzardo, i siti di giochi online comprendevano il lotto e altri siti che prevedevano una componente finanziaria basata sui risultati di gioco.

Conclusione

Sappiamo che, a livello regionale, Hong Kong ha assistito a un aumento considerevole e costante del numero di attacchi DDoS nei primi otto giorni del mese di aprile 2017. La dimensione media degli attacchi non è aumentata, a differenza del numero di attacchi giornalieri. Sappiamo che gli attacchi sono stati prevalentemente misti, con una maggiore frequenza di attacchi di reflection/amplification UDP e di attacchi TCP SYN.

Nonostante gli attacchi provenissero prevalentemente dalla Cina, quelli di reflection/amplification potrebbero essere stati lanciati da qualsiasi località.

Considerando un piccolo campione (15%) di attacchi per cui gli indirizzi IP di destinazione non erano anonimi, riteniamo che gli attacchi fossero indirizzati a più organizzazioni dato che riguardavano centinaia di IP unici tra 52 differenti ASN colpendo, direttamente o indirettamente, 500 domini diversi. Analizzando un numero contenuto di attacchi single-tenant, sembra che il responsabile della minaccia avesse intenzione di colpire i siti di scommesse/giochi online in questo intervallo di tempo. Nonostante i fattori geopolitici siano spesso associati all’attività di livello nazionale, la comparsa di target eterogenei nell’ambito delle scommesse e dei giochi ci porta a pensare che l’estorsione DDoS rappresenti il motivo più probabile. Come accade spesso con gli attacchi DDoS, possono manifestarsi danni collaterali per i siti co-localizzati o quelli che accidentalmente si ritrovano “tra due fuochi”.

Anomalie come queste, per cui determinate aree geografiche o mercati verticali all’interno di un settore diventano improvvisamente l’obiettivo di attacchi dopo lunghi periodi di relativo silenzio, rappresentano il motivo per cui le aziende dovrebbero adottare sempre le migliori pratiche per proteggere la propria infrastruttura, seguire i principi di diligenza e disporre di personale qualificato che conduca regolarmente giochi di guerra DDoS.

Le organizzazioni preparate che utilizzano un Intelligent DDoS Mitigation System, come Arbor TMS o APS, non dovrebbero avere problemi ad arginare questo genere di attacchi.