Nonostante oggi si faccia più attenzione a messaggi e email sospetti, i cybercriminali riescono a fare breccia sui dispositivi delle vittime grazie a tecniche sempre più evolute.

I ricercatori di ESET, leader europeo globale nel mercato della cybersecurity, hanno scoperto un tipo insolito di campagna di phishing che prende di mira gli utenti mobile analizzando un caso osservato sul campo che aveva colpito i clienti di una nota banca ceca. Questa tecnica è degna di nota perché installa un’applicazione di phishing da un sito web di terze parti senza che l’utente debba consentirne l’installazione. Su Android, ciò può comportare l’installazione silenziosa di un tipo speciale di APK, che sembra addirittura essere stato installato dal Google Play Store. La minaccia ha interessato anche gli utenti di iPhone (iOS).

Le caratteristiche della campagna di phishing scoperta da ESET

La campagna di phishing in questione è caratterizzata da siti di phishing destinati a che iOS istruiscono le vittime ad aggiungere una Progressive Web Application (PWA) alla schermata principale, mentre su Android la PWA viene installata dopo aver confermato i pop-up personalizzati nel browser. A questo punto, su entrambi i sistemi operativi, queste app di phishing sono in gran parte indistinguibili dalle reali app bancarie che imitano. Le PWA sono essenzialmente siti web integrati in quella che sembra un’applicazione autonoma, con una sensazione di maggior sicurezza rafforzata dall’uso di prompt di sistema nativi. Le PWA, proprio come i siti web, sono multipiattaforma, il che spiega come queste campagne di phishing PWA possano colpire sia gli utenti iOS che Android. La nuova tecnica è stata osservata in Repubblica Ceca dagli analisti di ESET che si occupano del monitoraggio delle minacce all’interno dei servizi di intelligence del vendor.

“Per gli utenti iPhone, un’azione di questo tipo potrebbe infrangere qualsiasi ipotesi sulla sicurezza del walled garden”, afferma Jakub Osmani, ricercatore ESET che ha analizzato la minaccia.

Tutto parta da una chiamata, un messaggio e da un malvertising sui social

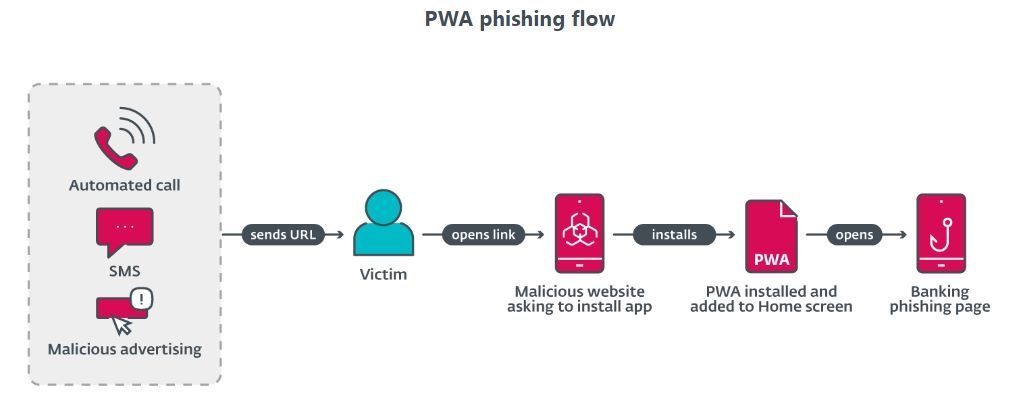

La campagna di phishing scoperta dagli analisti di ESET era rivolta agli utenti di telefonia mobile, che hanno utilizzato tre diversi meccanismi di consegna degli URL. Questi meccanismi includono chiamate vocali automatizzate, messaggi SMS e malvertising sui social media. La consegna della chiamata vocale consiste in una chiamata automatizzata che avverte l’utente di un’app bancaria obsoleta chiedendo di selezionare un’opzione sulla tastiera numerica. Dopo aver premuto il pulsante corretto, viene inviato un URL di phishing via SMS, come già segnalato in un tweet. La consegna iniziale tramite SMS è stata effettuata inviando messaggi indiscriminatamente a numeri di telefono cechi. Il messaggio inviato includeva un link di phishing e un testo per indurre le vittime a visitarlo. La campagna di phishing è stata diffusa tramite annunci registrati su piattaforme Meta, come Instagram e Facebook, che includevano una call to action, come ad esempio un’offerta limitata per gli utenti che “scaricano l’aggiornamento qui sotto”.

Dopo aver aperto l’URL fornito nella prima fase, alle vittime Android vengono presentate due campagne distinte, una pagina di phishing di alta qualità che imita la pagina ufficiale del Google Play Store per l’applicazione bancaria mirata, oppure un sito web imitativo per quell’applicazione. Da qui, alle vittime viene chiesto di installare una “nuova versione” dell’app bancaria.

Tutta colpa delle WebAPK

La campagna di phishing ha avuto successo grazie alla tecnologia delle progressive web app. In breve, le PWA sono applicazioni sviluppate utilizzando le tecnologie tradizionali delle applicazioni web che possono essere eseguite su più piattaforme e dispositivi. Le WebAPK possono essere considerate una versione migliorata delle PWA, poiché il browser Chrome genera un’app Android nativa da una PWA: in altre parole, un APK. Queste WebAPK sembrano normali app native. Inoltre, l’installazione di una WebAPK non produce alcun avviso di “installazione da una fonte non attendibile”. L’app viene installata anche se l’installazione da fonti di terze parti non è consentita.

Un gruppo ha utilizzato un bot di Telegram per registrare tutte le informazioni inserite in una chat di gruppo Telegram tramite l’API ufficiale dell’app di messaggistica, mentre un altro ha utilizzato un server Command & Control (C&C) tradizionale con un pannello amministrativo. “In base al fatto che le campagne utilizzavano due infrastrutture C&C distinte, abbiamo determinato che erano due gruppi separati a operare le campagne di phishing PWA/WebAPK contro diverse banche”, conclude Osmani. La maggior parte dei casi noti si è verificata in Repubblica Ceca, con solo due applicazioni di phishing apparse al di fuori del Paese (in particolare in Ungheria e in Georgia).

Tutte le informazioni sensibili rilevate dalla ricerca di ESET su questo argomento sono state prontamente inviate alle banche interessate per l’elaborazione. ESET ha inoltre contribuito alla rimozione di numerosi domini di phishing e server C&C.