Un nuovo report di Kaspersky ha mostrato che nel 2022 la maggior parte degli attacchi ransomware è iniziata sfruttando le applicazioni rivolte al pubblico, i dati provenienti da account compromessi degli utenti ed e-mail dannose. Secondo il report IT Security Economics, oltre il 40% delle aziende ha subito almeno un attacco ransomware nel 2022. Le PMI hanno speso in media 6.500 dollari, mentre le grandi aziende hanno pagato 98.000 dollari per il recupero. Queste cifre rivelano che gli attacchi ransomware sono ancora molto diffusi e possono colpire qualsiasi azienda in qualsiasi momento.

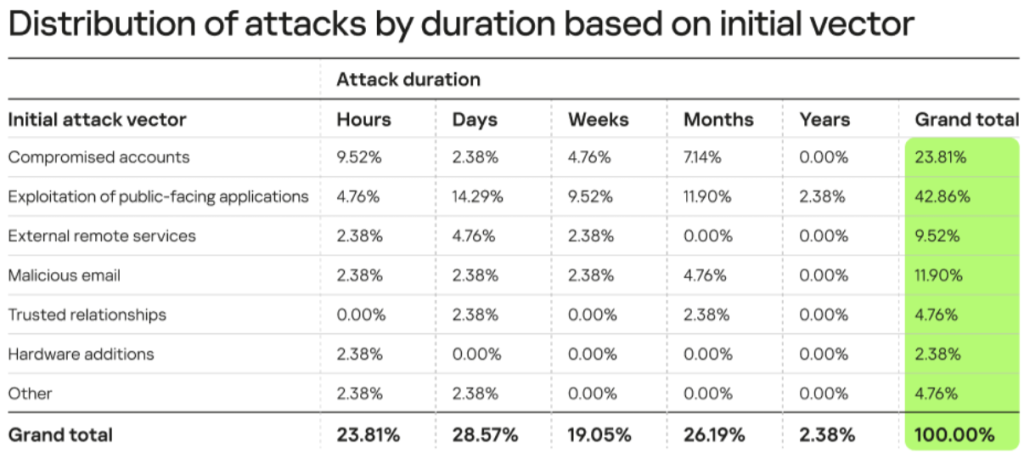

Le statistiche del report Incident Response Analyst “The nature of cyber incidents” di Kaspersky mostrano che quasi il 43% degli attacchi ransomware analizzati dagli esperti Kaspersky nel 2022 sono iniziati con lo sfruttamento di app rivolte al pubblico, seguiti da dati provenienti dagli account degli utenti precedentemente compromessi e da e-mail dannose, rispettivamente con il 24% e il 12%. L’obiettivo non era l’estorsione o la crittografia dei dati, ma l’estrazione di dati personali, proprietà intellettuale e altre informazioni sensibili.

Nella maggior parte dei casi, le credenziali note erano già state compromesse e non erano rimasti artefatti da analizzare nel momento in cui il crimine è stato scoperto a causa delle policy di rotation log, per cui non è stato possibile indagare come questi dati siano trapelati.

Il report ha anche rivelato che gli attacchi ransomware più longevi sono iniziati con lo sfruttamento di applicazioni rivolte al pubblico, poco più del 2% che si sono protratti per un anno o più.

“I continui problemi di sicurezza legati a password, vulnerabilità del software e ingegneria sociale diventano i vettori di accesso iniziali per gli i cyber criminali e offrono infinite possibilità di perpetrare attività di ransomware. Per ridurre al minimo il potenziale di tali attività, è importante che le aziende impostino e controllino una policy delle password, la gestione delle patch, la sensibilizzazione dei dipendenti e l’adozione di regolari misure anti-phishing”, ha commentato Konstantin Sapronov, Head of Global Emergency Response Team di Kaspersky. Il report completo dell’Incident Response Analyst è disponibile su Securelist.

Per proteggere le aziende da possibili attacchi ransomware, gli esperti di Kaspersky consigliano di:

· Eseguire regolarmente backup del sistema e, se possibile, conservare i dati su dispositivi non collegati alla rete IT aziendale. In questo modo le informazioni saranno al sicuro nel caso in cui l’intera rete sia compromessa.

· Eseguire un aggiornamento del sistema operativo o del software aziendale per fornire update critici per la sicurezza, oltre a funzioni che possono facilitare il lavoro.

· Utilizzare password sicure per accedere ai servizi aziendali e l’autenticazione a più fattori per i servizi remoti.

· Spiegare ai dipendenti la varietà di rischi per la cybersercurity in cui potrebbero imbattersi, delineando le potenziali minacce come e-mail di phishing, siti web non sicuri o software scaricati da fonti non ufficiali. Considerare una formazione interattiva e test come Kaspersky Security Awareness per verifcare che il personale presti sempre attenzione. · Utilizzare servizi e soluzioni come Kaspersky Incident Response Expert, Kaspersky Endpoint Detection and Response Expert o Kaspersky Managed Detection and Response per identificare e bloccare gli attacchi nelle fasi iniziali, prima che i criminali informatici possano raggiungere i loro obiettivi finali.

· Ottimizzare l’uso degli strumenti di cybersecurity implementando soluzioni di Extended Detection and Response che raccolgono la telemetria da varie fonti di dati, tra cui endpoint, rete e cloud, per offrire una visione completa della sicurezza, oltre a rilevare tempestivamente e rispondere in modo automatico alle minacce esistenti