LockBit, builder leak apparso nel 2022, continua a essere una minaccia. In seguito a un recente incidente, il team Kaspersky Global Emergency Response sta facendo luce su un attacco in cui è stata creata una variante del malware di encryption con funzionalità di auto propagazione. Sfruttando le credenziali di accesso rubate come amministratore, i criminali informatici hanno violato le infrastrutture. L’incidente è avvenuto in Africa occidentale, ma anche in altre regioni si sono verificati attacchi ransomware builder-base, sebbene privi delle caratteristiche sofisticate che sono state osservate in questo caso.

L’analisi di Kaspersky sul ransomware LockBit

L’ultimo attacco si è verificato in Guinea-Bissau e ha rivelato che il ransomware LockBit modificato impiega tecniche inedite. Può creare un effetto valanga incontrollato, con host infetti che tentano di diffondere ulteriormente il malware all’interno della rete della vittima. Dopo il recente episodio, Kaspersky sta realizzando un’analisi dettagliata.

Impersonificazione: sfruttando le credenziali acquisite in modo illecito, l’attore della minaccia si finge l’amministratore di sistema con privilegi. Questo scenario è molto critico, poiché gli account con privilegi offrono ampie possibilità di eseguire l’attacco e ottenere l’accesso alle aree più sensibili dell’infrastruttura aziendale.

Auto-diffusione: il ransomware personalizzato può anche diffondersi autonomamente all’interno della rete utilizzando credenziali ad elevato livello di privilegi e condurre attività dannose, come la disabilitazione di Windows Defender, la crittografia delle condivisioni di rete e la cancellazione di Windows Event Logs per criptare i dati e nascondere le proprie attività.

Il comportamento del malware si traduce nello scenario in cui ogni host violato cerca di infettare altri host all’interno della rete.

Funzionalità adattive: i file di configurazione personalizzati, insieme alle funzionalità citate, consentono al malware di adattarsi alle configurazioni specifiche dell’architettura aziendale della vittima. Ad esempio, l’aggressore può impostare il ransomware di LockBit per infettare solo file specifici, come tutti i documenti .xlsx e .docx o solo un gruppo di sistemi specifici.

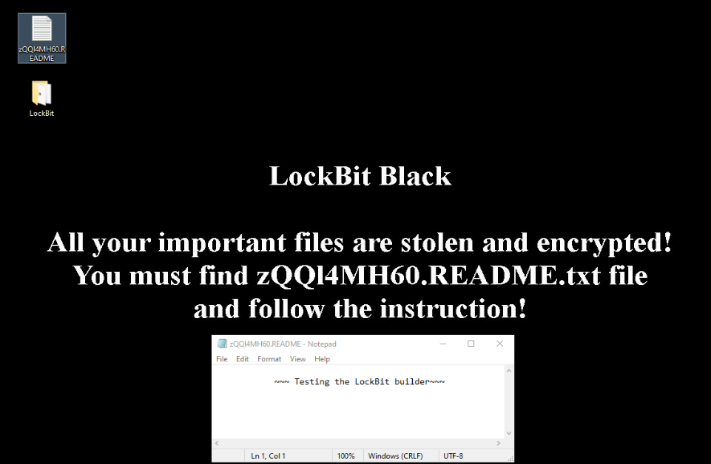

Durante l’esecuzione di questa versione modificata in una virtual machine, Kaspersky ha osservato che il ransomware di LockBit esegue attività dannose e genera una richiesta di riscatto personalizzata sul desktop. In situazioni reali, questa richiesta include dettagli su come la vittima deve contattare gli aggressori per ottenere il decodificatore.

I risultati della minaccia rilevati dagli esperti

Kaspersky ha anche scoperto che gli aggressori hanno utilizzato lo script SessionGopher per individuare e ottenere le password salvate per le connessioni remote nei sistemi colpiti.

Gli incidenti che coinvolgono vari tipi di tecniche basate su LockBit 3.0, senza le funzionalità di auto-propagazione e impersonificazione riscontrate in Guinea-Bissau, si verificano regolarmente in vari settori e aree geografiche. Sono stati rilevati in Russia, Cile e Italia e la mappa degli attacchi potrebbe espandersi ulteriormente.

I prodotti Kaspersky hanno rilevato la minaccia con i seguenti risultati:

- Trojan-Ransom.Win32.Lockbit.gen

- Multi.Crypmod.gen

- Trojan-Ransom.Win32.Generic

Lo script SessionGopher viene rilevato come:

- PowerShell.Agent.l

- PowerShell.Agent.ad

LockBit è un gruppo di criminali informatici che offre ransomware as a service (RaaS). A febbraio 2024, un’operazione delle forze dell’ordine internazionali ha preso il controllo del gruppo. Pochi giorni dopo l’operazione, il gruppo di ransomware ha annunciato provocatoriamente di essere tornato in azione.

I consigli di Kaspersky per proteggersi dai ransomware come LockBit

Kaspersky consiglia le seguenti misure per mitigare gli attacchi ransomware:

- Implementare un programma di backup frequente e condurre test regolari.

- Se si è vittime di un ransomware e non esiste ancora un decriptatore noto, salvate i file criptati più importanti: una nuova soluzione di decriptazione potrebbe essere disponibile, ad esempio, nell’ambito di un’attività di ricerca sulle minacce in corso o se le autorità riescono a prendere il controllo dell’attore che si nasconde dietro la minaccia.

- Di recente, le autorità hanno condotto un’operazione per abbattere il gruppo ransomware LockBit. Durante l’operazione, le forze dell’ordine hanno ottenuto chiavi di decodifica private e hanno preparato strumenti per decrittare i file sulla base di ID noti. Questi strumenti, come check_decryption_id.exe e check_decrypt.exe, aiutano a valutare se i file possono essere recuperati.

- Implementare una soluzione di sicurezza efficace come Kaspersky Endpoint Security, assicurandosi che sia configurata correttamente. Considerate i servizi (Managed Detection and Response (MDR)) per la ricerca proattiva delle minacce.

- Ridurre la superficie di attacco disabilitando i servizi e le porte

- Mantenere sistemi e software aggiornati per applicare tempestivamente le patch alle vulnerabilità.

- Eseguire regolarmente test di penetrazione e scansioni di vulnerabilità per individuare i punti deboli e implementare le contromisure appropriate.

- Fornire regolarmente ai dipendenti una formazione sulla cybersecurity per aumentare la consapevolezza delle minacce informatiche e delle strategie di mitigazione.

Il parere dell’esperto

“Il builder LockBit 3.0 è apparso nel 2022, ma gli aggressori lo utilizzano ancora attivamente per creare versioni personalizzate e non richiede competenze di programmazione avanzate. Questa flessibilità consente agli avversari di migliorare l’efficacia dei propri attacchi, come dimostra il recente caso. Inoltre, rende questo tipo di attacchi ancora più pericolosi, considerando l’aumento della frequenza delle fughe di credenziali aziendali”, ha dichiarato Cristian Souza, Incident Response Specialist, Kaspersky Global Emergency Response Team.